План статьи:

- Предыстория о том, как я пришел в компанию и еще не успел вникнуть во все процессы, так как на это нужно определенное количество времени, а впоследствии оказалось, что в сети есть дыры, оставшиеся от прошлых системных администраторов.

- Рассказ самой истории о проникновении хакеров и о последствиях этого.

- Начальство решило отдать хакерам большую сумму за разблокировку всех файлов — в итоге большую часть разблокировали, но почти все сервисы компании пришли в негодность после этого, и работать было невозможно. Было принято решение строить инфраструктуру сети с нуля, но уже защищенную.

- Ищем и закрываем дыры, через которые проникли хакеры.

- Настраиваем доменную структуру сети (поднимаем два контроллера домена).

- Настраиваем файловое хранилище на базе Synology.

- Внедряем парольную политику (назначаем правила создания паролей в компании).

- Подводим итоги проделанной работы.

История проникновения хакера

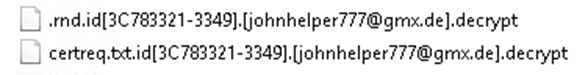

Однажды утром я пришел на работу и увидел на своем мониторе другое имя пользователя. В голове у меня сразу возник вопрос: что за ерунда происходит? Я авторизовался под своей учетной записью и обнаружил, что все файлы, кроме папки Windows, были зашифрованы.

Также на своем ПК я обнаружил файл info.hta, и в нем были требования вымогателя.

В запущенных процессах системы я обнаружил некий файл fast.exe. Как выяснилось, он шифровал любые новые файлы на ПК, а при подключении внешних носителей шифровал данные на них.

Я начал подключаться к серверам и понял, что везде одна и та же картина. Уведомил руководство о ситуации и сообщил, что выключаю доступ в интернет, пока не разберусь с ней.

Первое, что я хотел сделать после отключения интернета, — это почитать логи. Но, увы, хакер удалил их все, чтобы затереть следы.

Далее я решил проверить открытые порты во внешнюю сеть, и тут меня ждал успех. Я обнаружил открытый порт 3389, который отвечает за подключение к удаленному рабочему столу. Я решил закрыть этот порт, а позже выяснить, для кого и зачем он был открыт.

После закрытия дыры в сетевой инфраструктуре нужно было решить, как действовать дальше, ведь все рабочие процессы остановились из-за неработающих серверов.

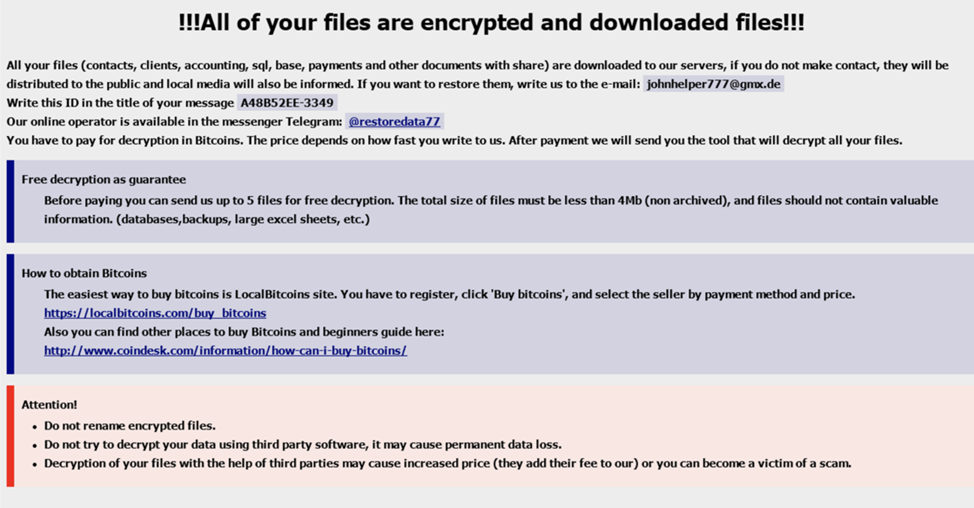

Переговоры с хакером и согласование с руководством

Мы с коллегой и руководством решили связаться с хакером по контактам из письма.Он потребовал за один код расшифровки 5000 $. Всего было зашифровано больше 2 миллионов файлов, а одного кода хватало на несколько тысяч из них, или на 2–15 ТБ информации. Платить полную сумму за все файлы компания была не готова.

Руководство компании сделало встречное предложение вымогателю: готовы за всё отдать 7000 $. Он, к нашему удивлению, согласился, и мы договорились переводить оплату частями и получать от него коды расшифровки. Чтобы убедиться, что коды рабочие, попросили расшифровать несколько файлов с разными расширениями и получили их в целости и сохранности.

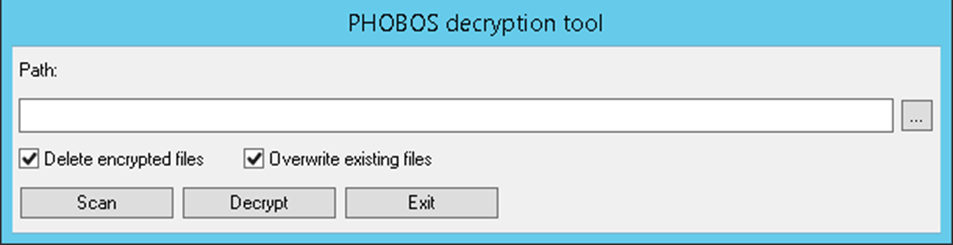

Мы переводили деньги под контролем руководства на биткоин-кошелек. После каждой транзакции получали коды и программу-дешифровщик. Расшифровка проходила быстро, большую часть файлов мы получили в рабочем виде.

А вот с серверами осталась проблема. Контроллеры домена после расшифровки работали некорректно, сетевое хранилище Synology вообще не функционировало, и все файлы были потеряны из-за того, что хакер удалил всё и разрушил RAID-массив.

Восстановление инфраструктуры компании после взлома

Мы убрали все следы шифровальщика на серверах и компьютерах. Пока мой коллега занимался налаживанием временных схем для всех бизнес-процессов, я принялся за восстановление контроллеров домена.

Как вы могли понять, бэкапов не было: их уничтожил хакер. Я действовал поэтапно:

- настроил AD, DHCP и DNS;

- настроил файловое хранилище Synology;

- внедрил и настроил политику в Active Directory.

Далее я подробно опишу свои действия в формате инструкции для тех, кто попадет в похожую ситуацию.

Настройка AD + DHCP + DNS

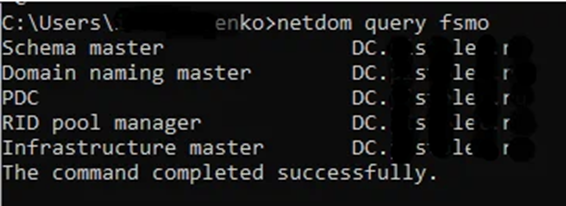

На любом компьютере, который был в старом домене, введите в CMD команду:

netdom query fsmo

Исходя из полученной информации разверните виртуальную машину либо используйте физическую. Я использовал виртуальную машину Hyper-V с Windows Server 2012 r2 Standard.

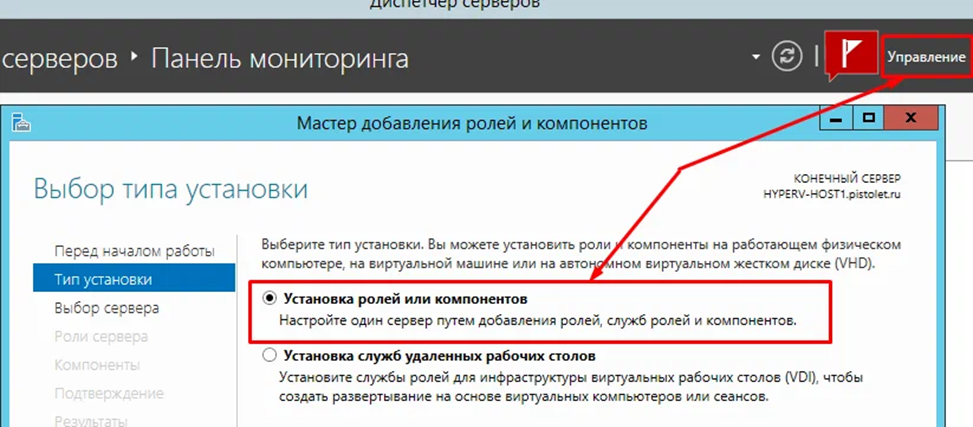

Как устанавливать ОС, объяснять не буду, а перейду сразу к добавлению необходимых ролей. Главное, после установки измените имя сервера. В моем случае это DC. Затем выберите в интерфейсе пункт «Установка ролей или компонентов».

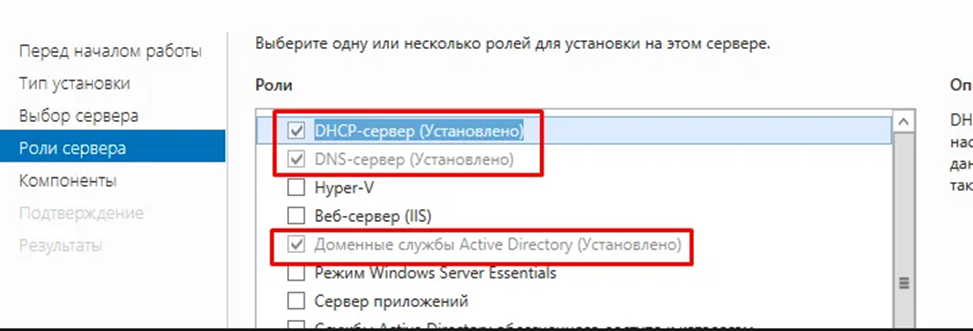

Выберите роли сервера: DHCP-сервер, DNS-сервер, доменные службы Active Directory. DHCP и DNS можно установить и на других серверах или сетевом оборудовании. В моем случае они установлены вместе с контроллером домена.

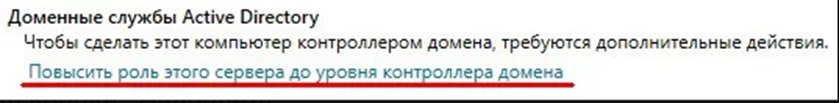

Далее все настройки оставляйте без изменения и проходите до кнопки «Установить». Дождитесь, пока завершится установка, после этого у вас в диспетчере серверов появится уведомление:

Нажмите «Повысить роль этого сервера» и создайте новый лес. Название сделайте такое же, как было ранее в компании. В следующем окне введите пароль на случай восстановления. Придумайте сложный пароль и не теряйте его.

Нажмите несколько раз «Далее» и подождите, пока проводится проверка.

Если всё пройдет правильно, появится кнопка «Установить» — нажмите ее и дождитесь конца установки. Далее перезагрузите сервер — либо он может это сделать сам. После перезагрузки вы получите полноценный контроллер домена.

Далее переходим к настройке DHCP и DNS.

Откройте консоль DNS и щелкните правой кнопкой мыши по вашему серверу. Выберите «Свойства».

Далее перейдите на вкладку «Сервер пересылки» и нажмите «Изменить».

Введите внешние серверы DNS (провайдера, Яндекса и т. д.) и свои внутренние. В принципе, этого достаточно для корректной работы, но по желанию можете еще удалить корневые ссылки для IPv6 и настроить автоматическую очистку старых записей.

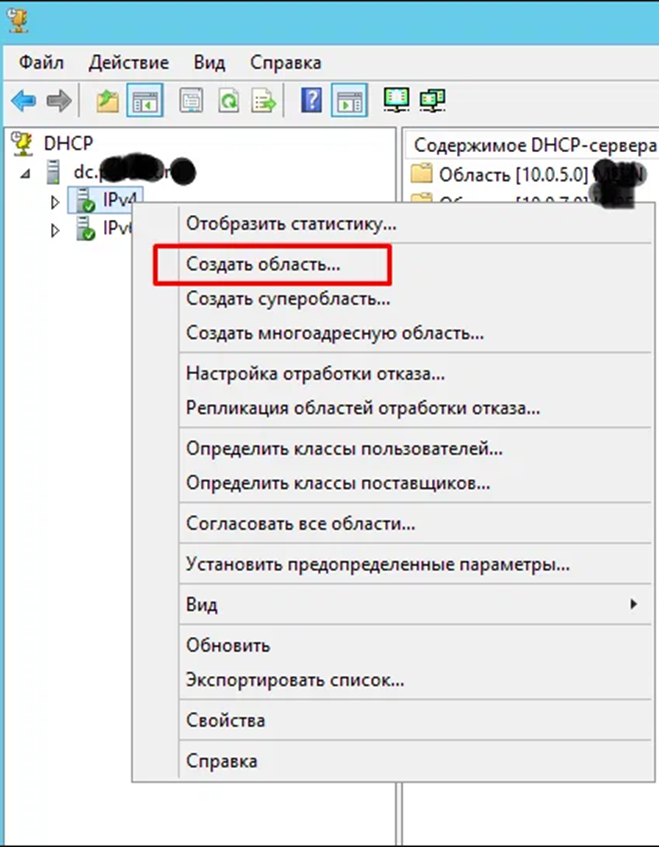

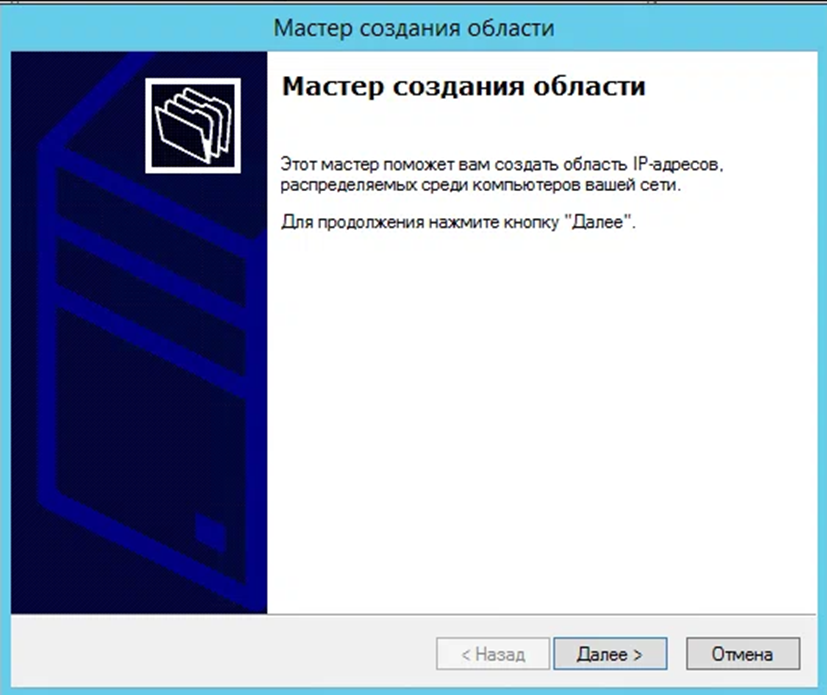

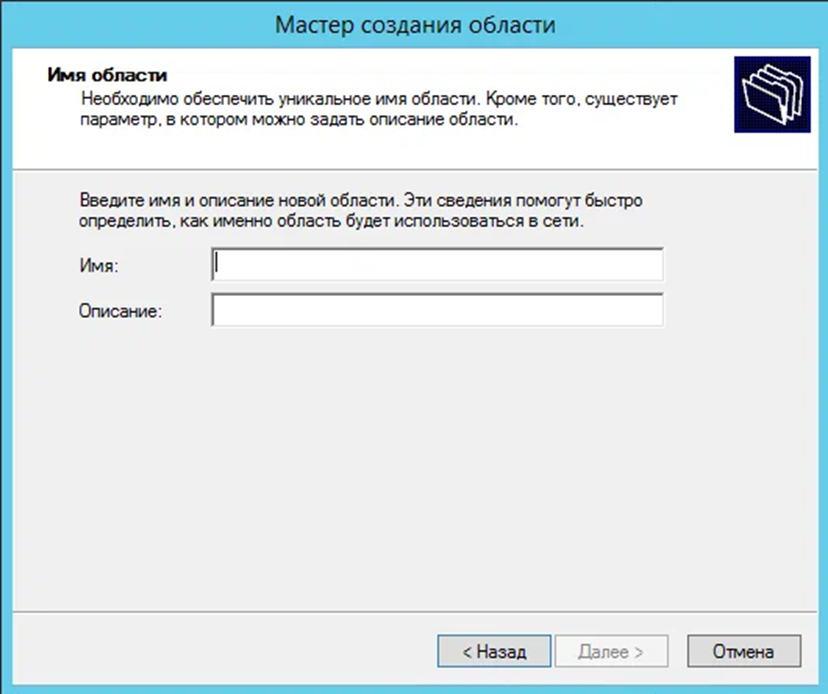

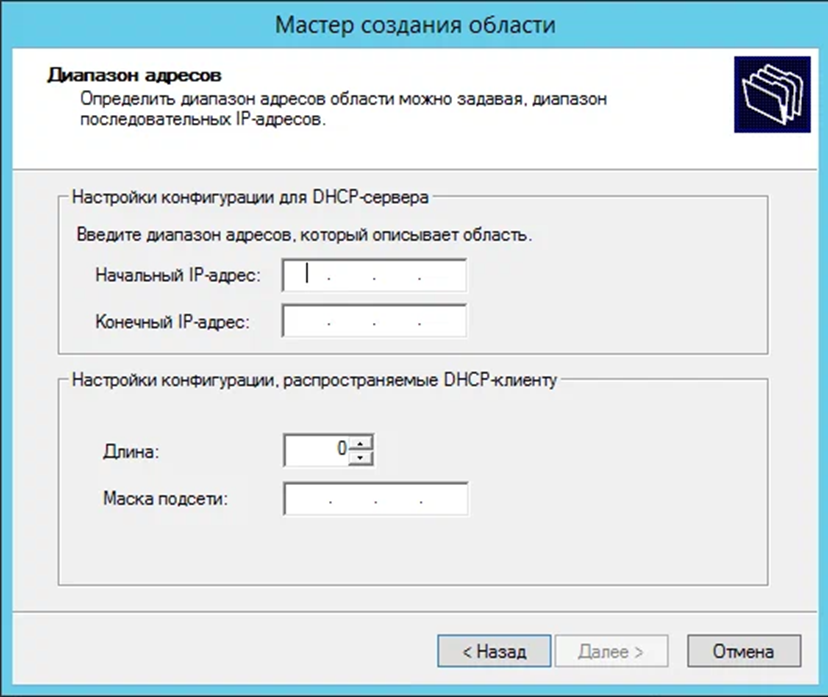

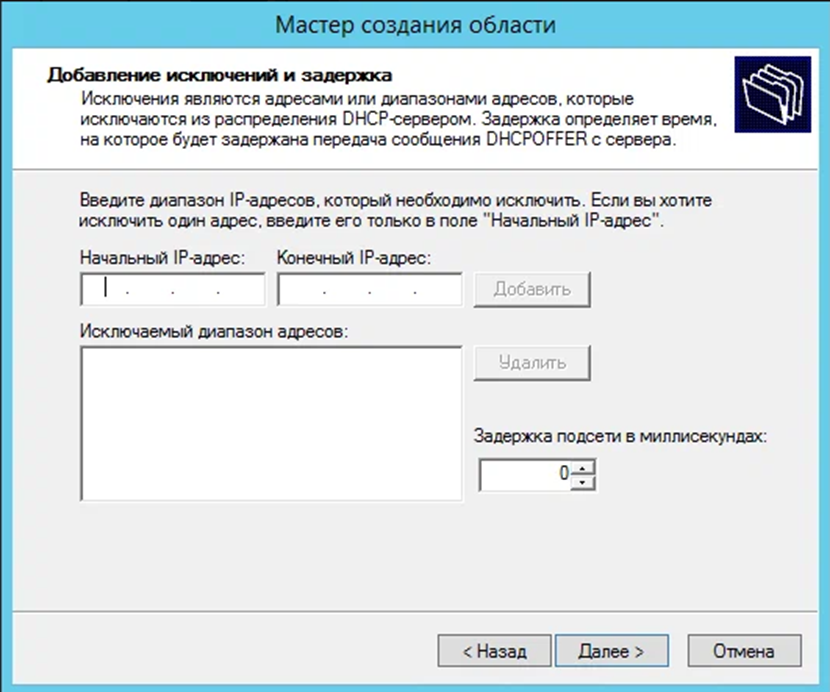

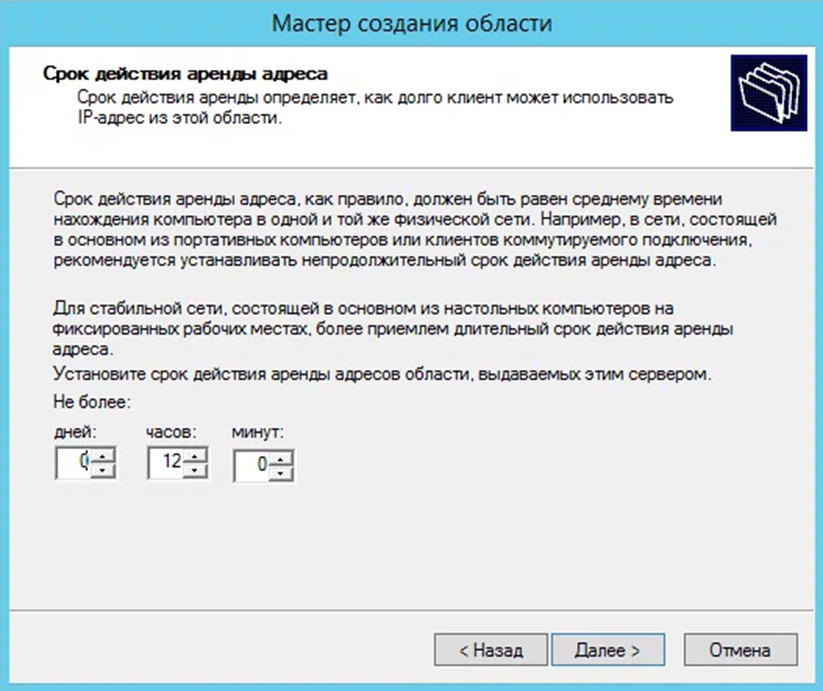

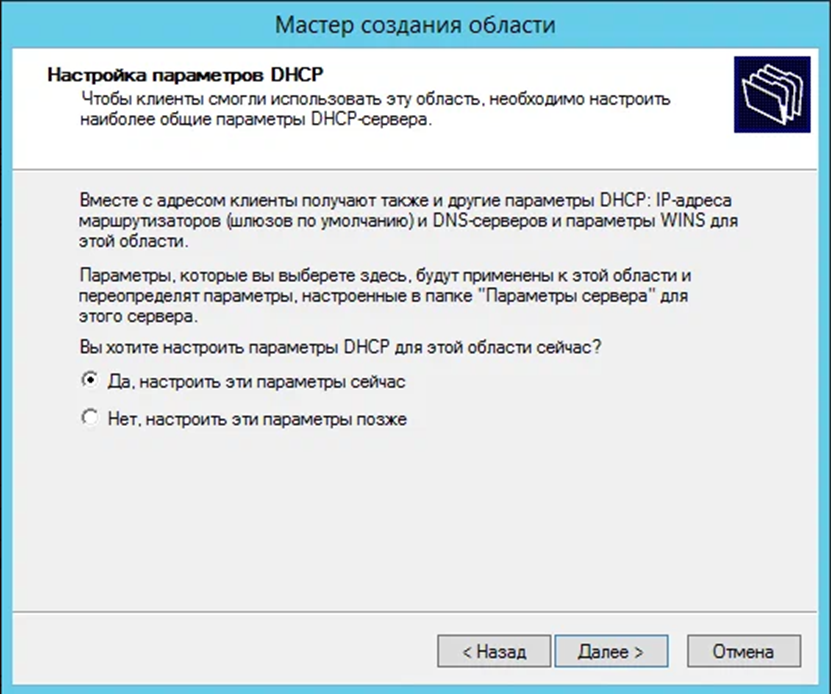

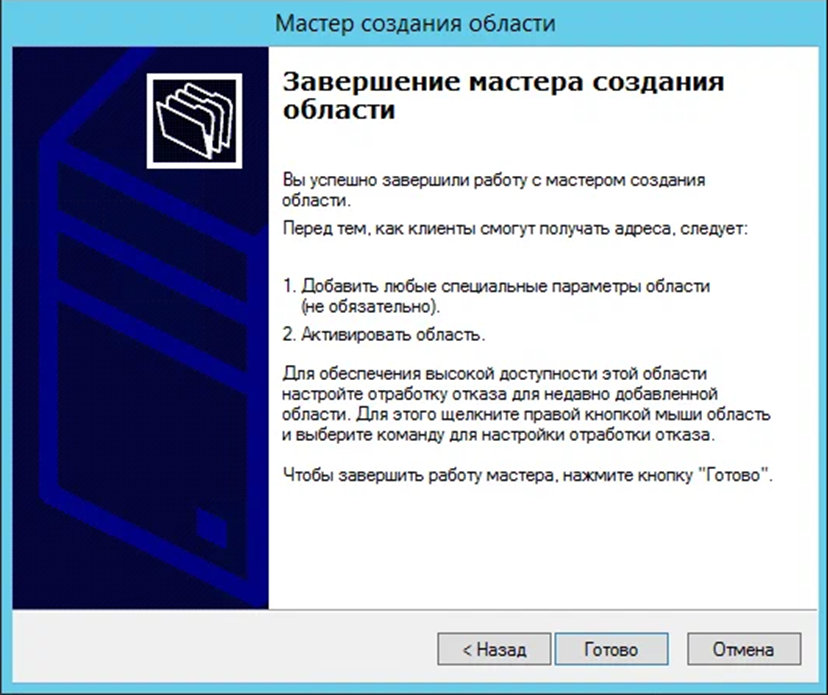

Далее создайте диапазон IP-адресов для раздачи с помощью мастера.

На этом настройка закончена.

Настраиваем файловое хранилище Synology

Я использую Synology DS1817.

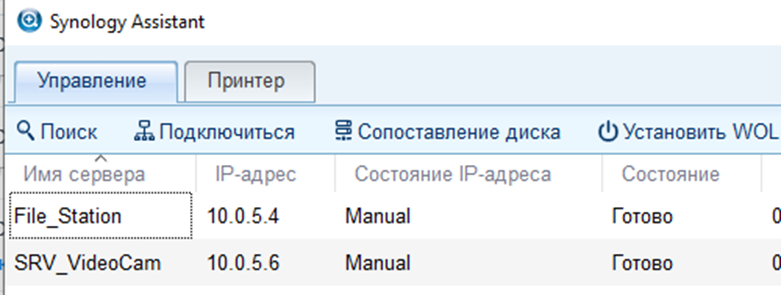

Для начала вам нужно найти свой Synology в сети, потому что, скорее всего, у него нет статического адреса. Для этого можно использовать программу Synology Assistant.

В браузере перейдите по ссылке http://х.х.х.х, где x.x.x.x — ваш IP-адрес Synology.

Примите условия лицензионного соглашения и нажмите «Установить».

Выберите имеющуюся у вас модель NAS, затем в разделе «Версия ОС» выберите серию 7.1. Затем загрузите текущую операционную систему DSM 7.

Вы получите уведомление, что все данные на ваших дисках будут удалены. Если вы согласны, установите флажок рядом с пунктом «Я понимаю, что все данные на этих дисках будут удалены», затем нажмите «Продолжить». DSM установится и перезагрузится.

В моем случае данных и так уже не было на дисках, поэтому терять нечего.

Снова перейдите в браузере по ссылке http://х.х.х.х.

Теперь нужно указать имя сервера, имя пользователя и пароль.

Далее система предложит создать учетную запись Synology. Можно пропустить этот шаг и вернуться к нему в любой другой момент. Учетная запись необязательна.

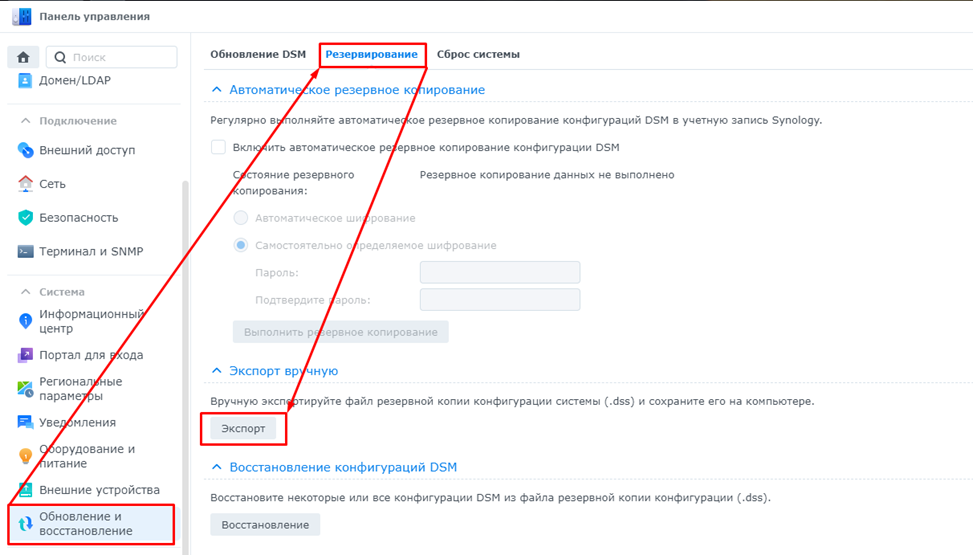

Затем система предложит настроить резервное копирование DSM, его можно настроить только при наличии учетной записи Synology. Это тоже можно сделать позднее либо выгрузить конфигурацию вручную по окончании настройки Synology.

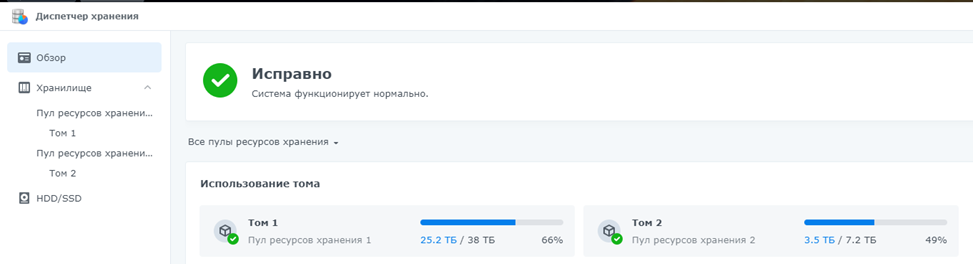

Теперь перейдем к настройке дискового пула. Этот шаг система предложит после создания бэкапа DSM. Вы можете пропустить настройку и заняться этим позднее в диспетчере хранения. Либо настроить сразу через мастер создания, который проведет вас через весь процесс настройки.

Выберите «Пуск». Введите описание пула хранения при необходимости.

Выберите тип RAID, который вы будете использовать, и нажмите «Далее».

Выберите жесткие диски (обычно все, если не будете делать два RAID-массива), которые вы хотите включить в этот пул хранения, и нажмите «Далее». Вы всегда можете добавить диски позднее и расширить пул хранения через диспетчер.

Система предложит удалить все данные на дисках — выберите «Продолжить».

На следующем этапе выберите «Выполнить проверку дисков», если хотите протестировать диски. Если вам это не нужно, выберите «Пропустить проверку диска».

Далее мастер спросит у вас, какой объем тома вы хотели бы выделить. Обычно используют всё пространство, поэтому вы можете выбрать «Максимум». Если у вас другие задачи и цели, вы можете ввести значение.

Нажмите «Применить». Ваш пул хранения данных создан.

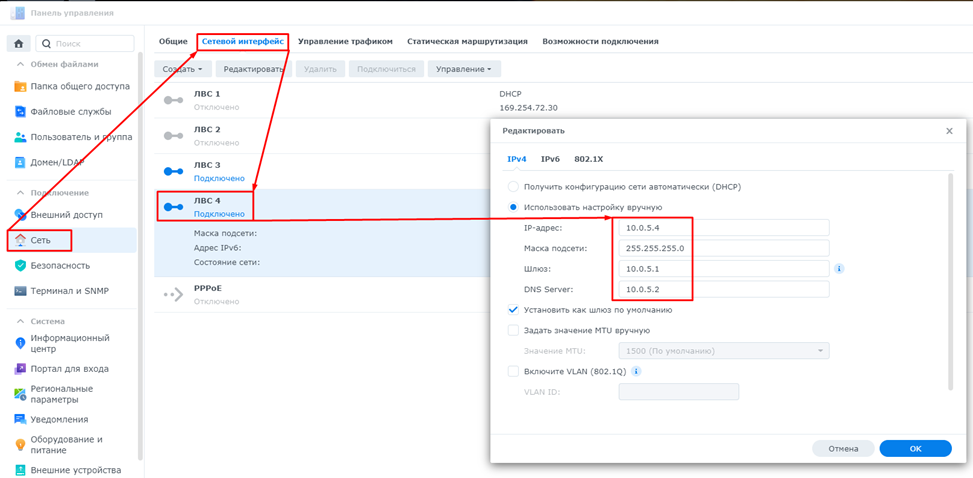

Теперь настроим статический IP. Откройте панель управления → «Сеть» → «Сетевой интерфейс» → ЛВС.

Выберите вашу сетевую карту. Обратите внимание, что во всех моделях Synology количество сетевых карт различается.

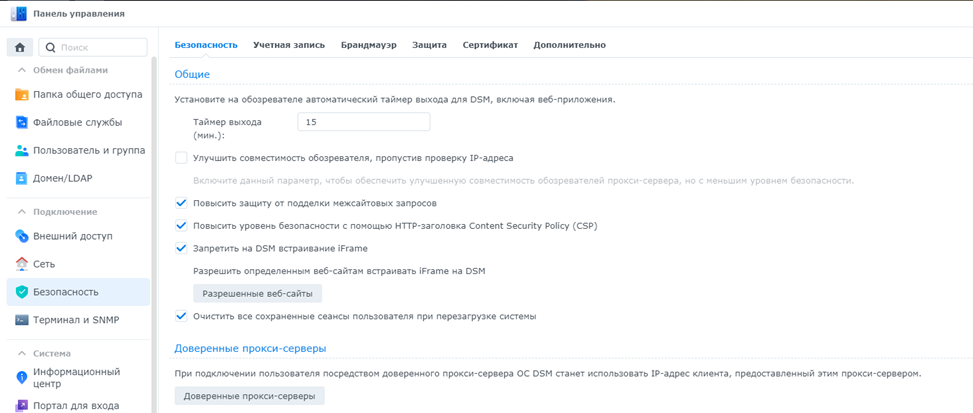

Затем настройте безопасность. Откройте панель управления → «Безопасность» → «Безопасность».

Установите галочки, как на скриншоте:

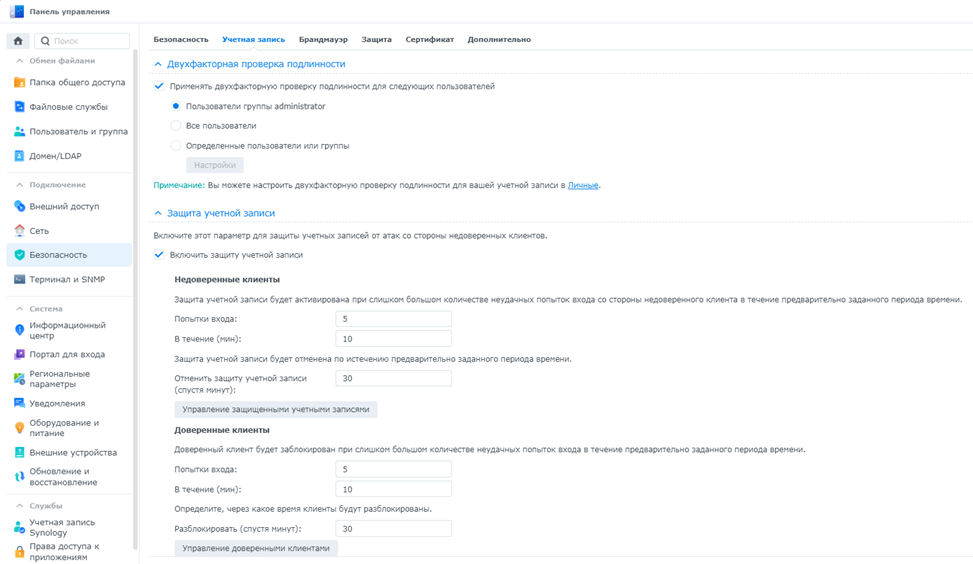

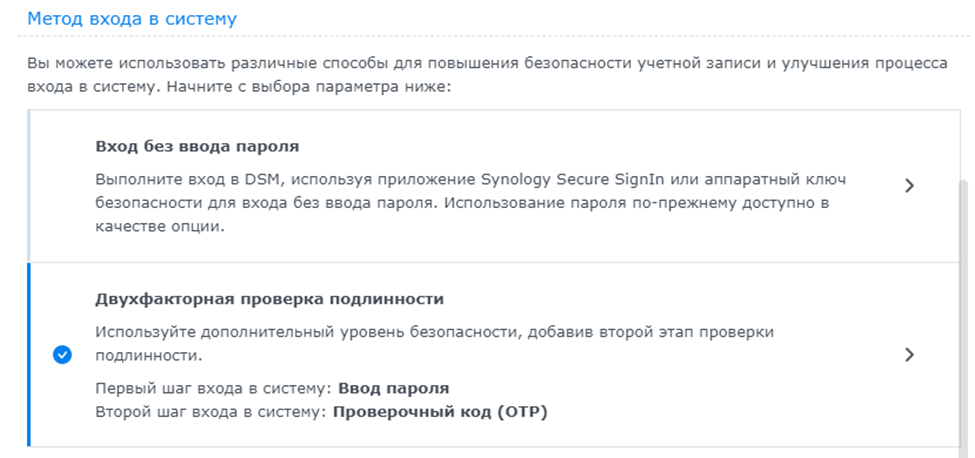

Перейдите во вкладку «Учетная запись». Включите двухэтапную проверку подлинности. В моем случае — только для группы администраторов, но при необходимости можно включить для всех пользователей.

Настройте количество попыток входа в течение определенного времени.

В пункте «Брандмауэр» я ничего не делал, потому что у меня есть сетевой экран, выполняющий все необходимые функции. Но если вам очень нужно, то можете и тут включить брандмауэр.

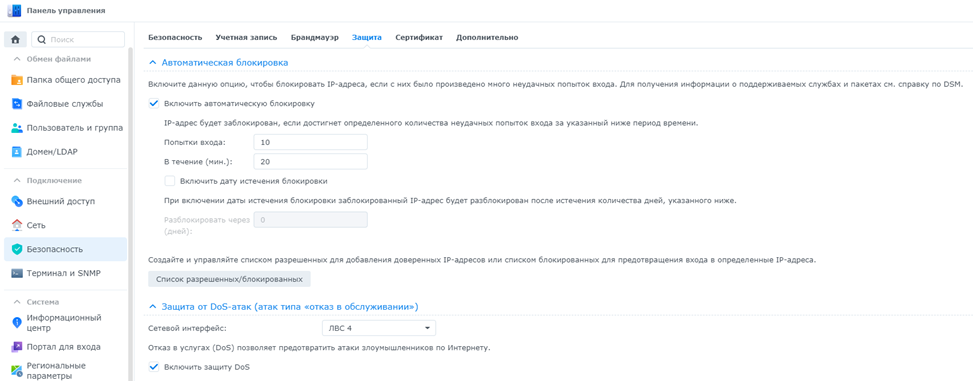

На вкладке «Защита» настройте попытки входа и время блокировки IP-адресов, там же включите защиту от DoS-атак.

Теперь перейдите в меню «Пользователи и группы» и создайте учетную запись локального администратора с необычным именем, а системную учетную запись admin заблокируйте. В созданной учетной записи включите двухэтапную проверку подлинности.

Далее перейдите в «Файловые службы». Отключите FTP и включите SFTP с нестандартным портом. Затем перейдите во вкладку «Портал для входа» и поменяйте порты для DSM на нестандартные. Поставьте галочку перенаправления с http на https.

Если планируете использовать такие приложения, как Synology Drive, то обязательно поменяйте порты на нестандартные.

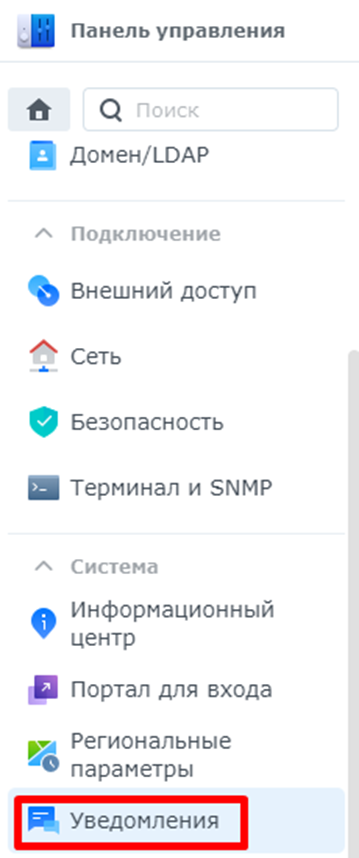

И напоследок настройте уведомления на почту, чтобы получать сообщения обо всех событиях.

Внедряем парольную политику

Теперь перейдите в Group Policy Management в Active Directory.

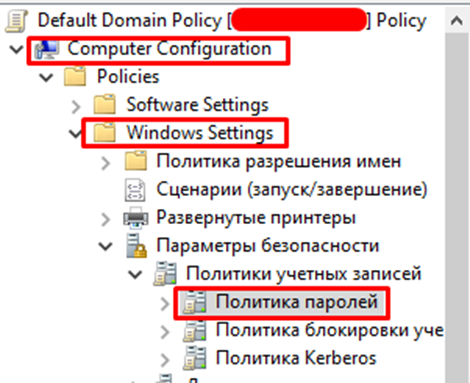

Выберите политику Default Domain Policy, кликните по ней правой кнопкой мыши и зайдите в редактирование.

В открывшемся окне выберите Computer Configuration → Windows Settings.

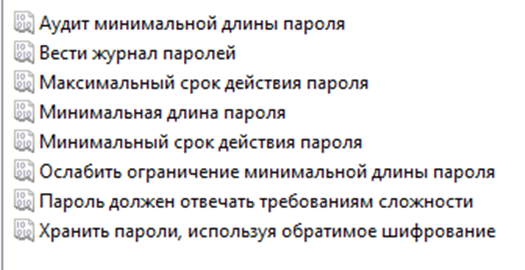

Выберите «Параметры безопасности» — «Политика учетных записей» → «Политика паролей» — и настройте пункты по вашим требованиям.

Что хочется сказать в заключение. Я описал только часть процессов, которые вернули работоспособность инфраструктуры. На полное восстановление после взлома потребовалось полгода. Но за прошедшее время удалось создать действительно крепкую и защищенную инфраструктуру сети.

Всегда следите за состоянием своей сети и оборудованием, чтобы не попадать в такие ситуации, с которой довелось столкнуться мне.