Привет, меня зовут Александр. Я специалист по информационной безопасности в аутсорс-компании. Одна из моих задач — находить и устранять уязвимости в программных продуктах заказчиков.

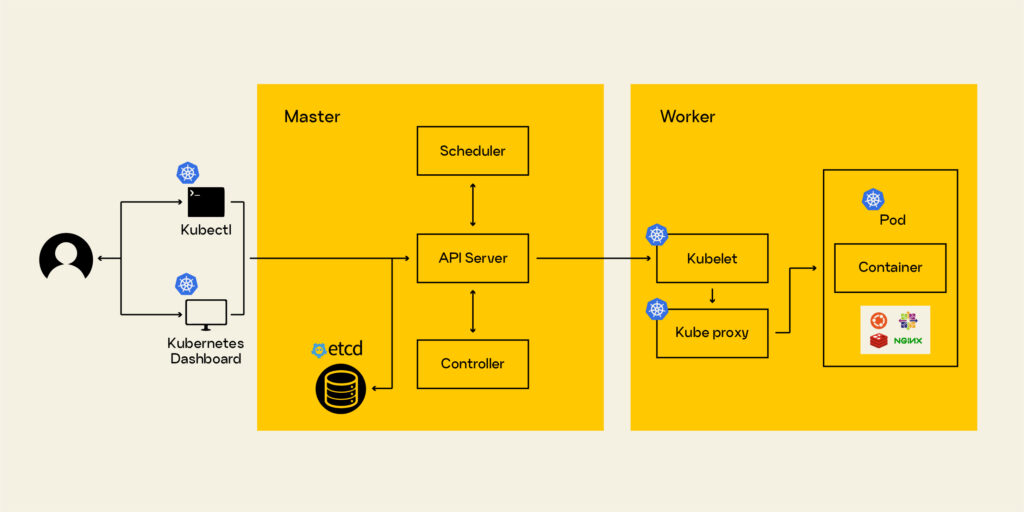

В последнее время в проектах часто встречаю Kubernetes: его используют, когда разрабатывают веб-сайты, интернет-магазины, различные сервисы, например агрегаторы для покупки билетов.

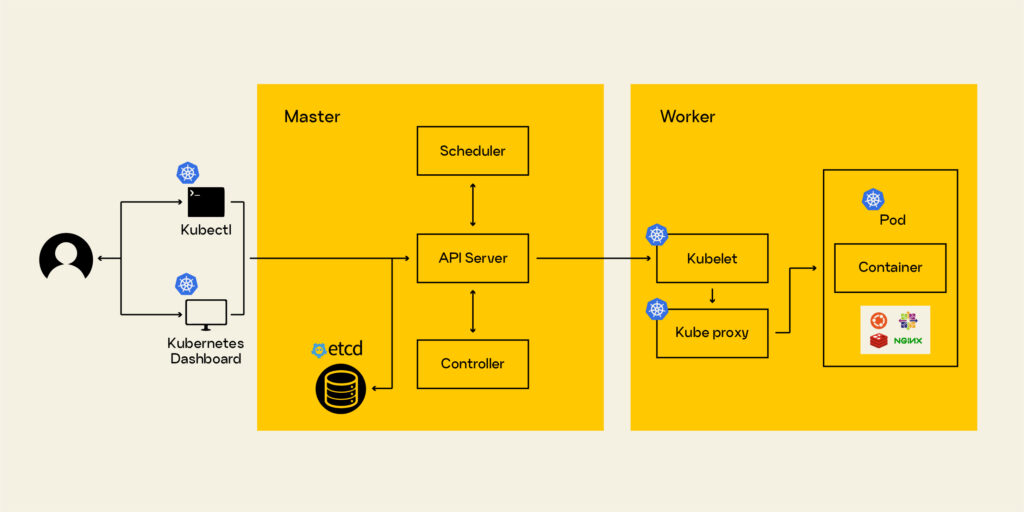

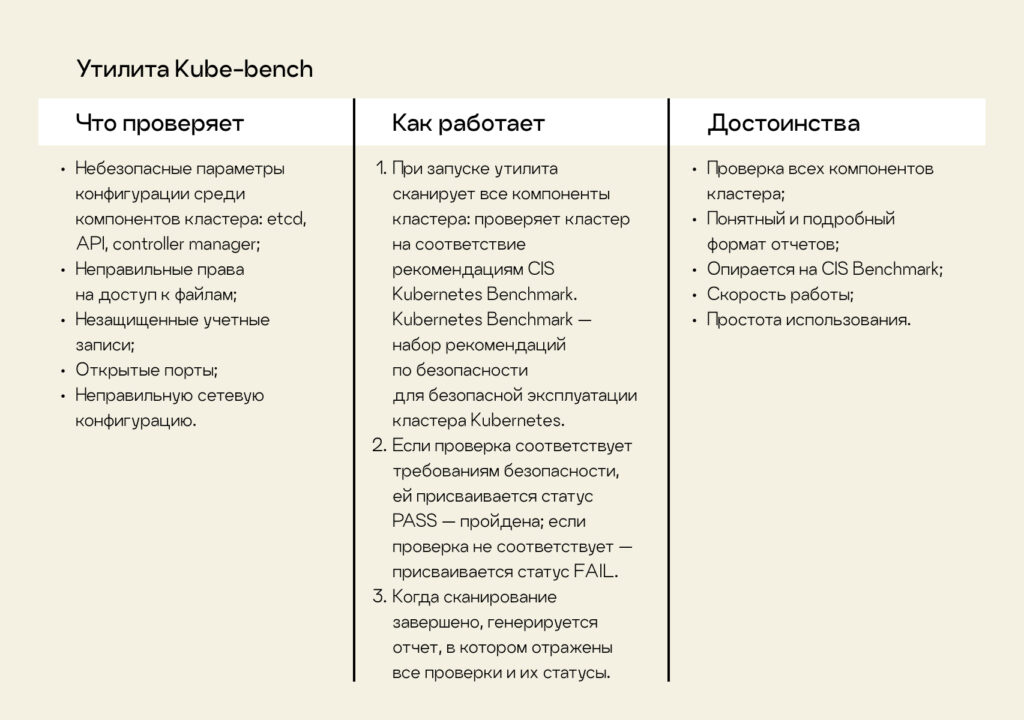

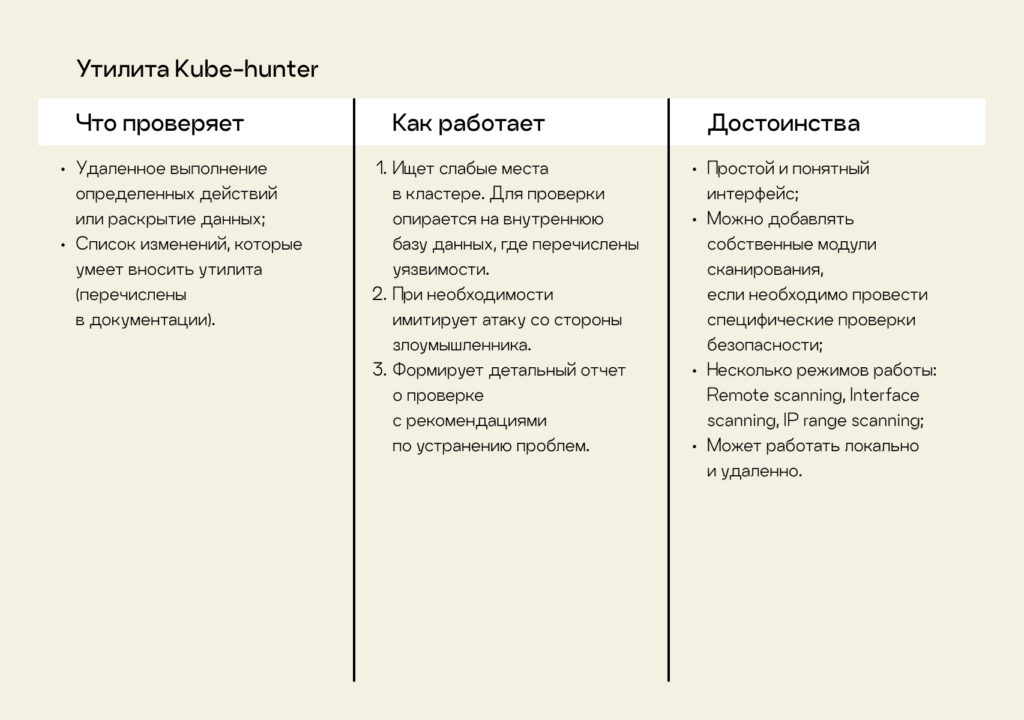

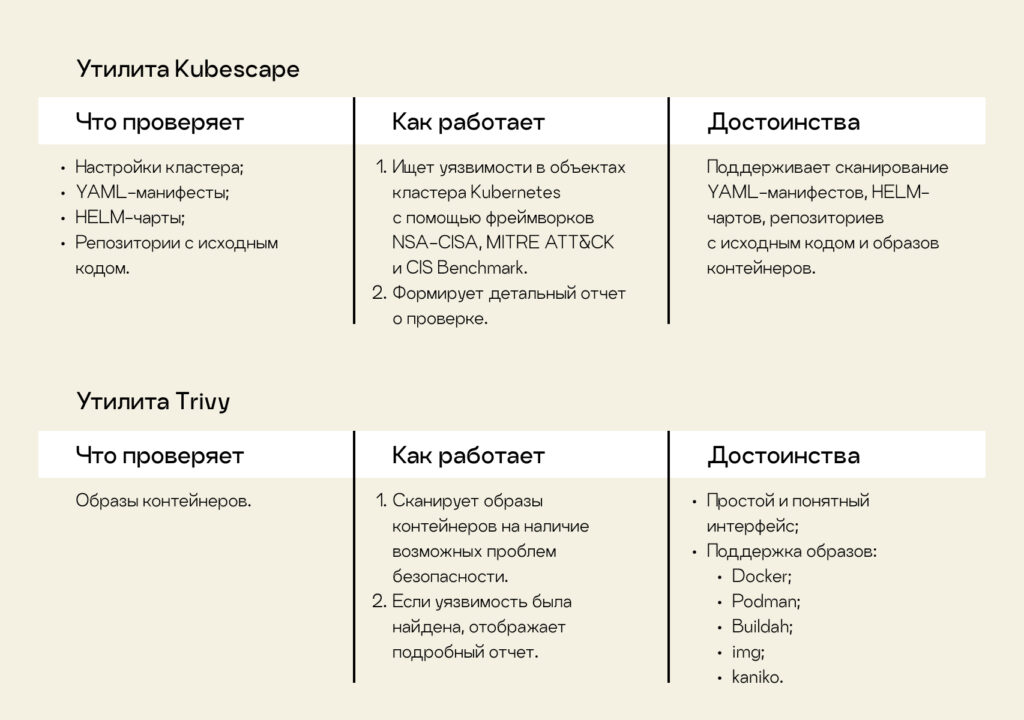

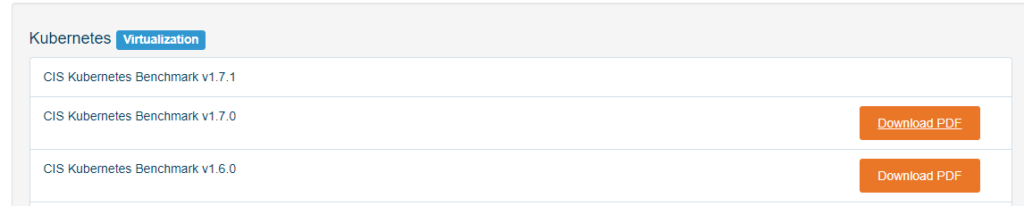

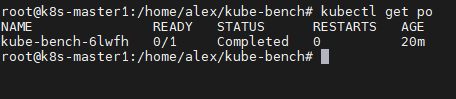

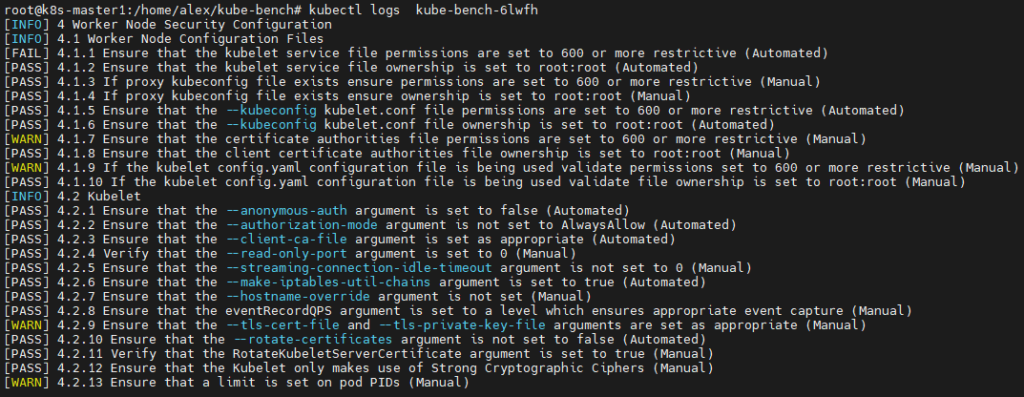

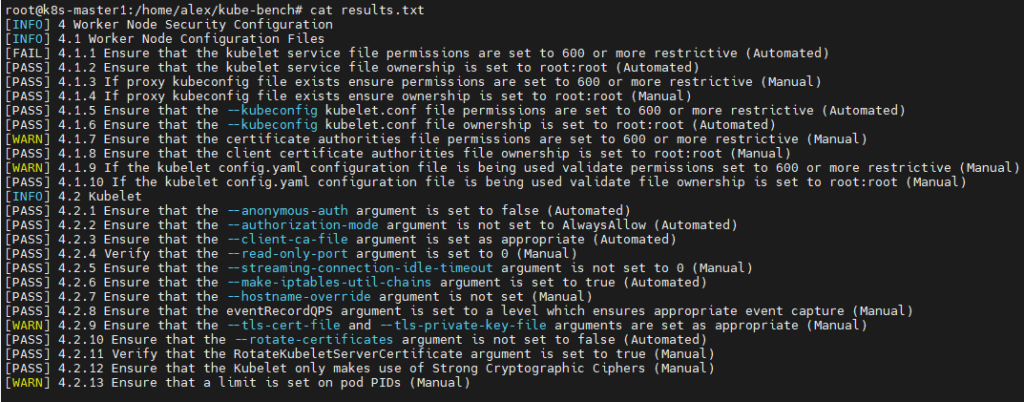

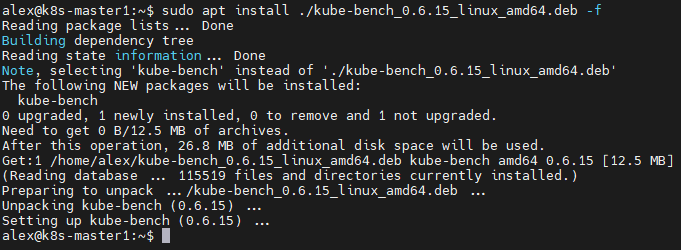

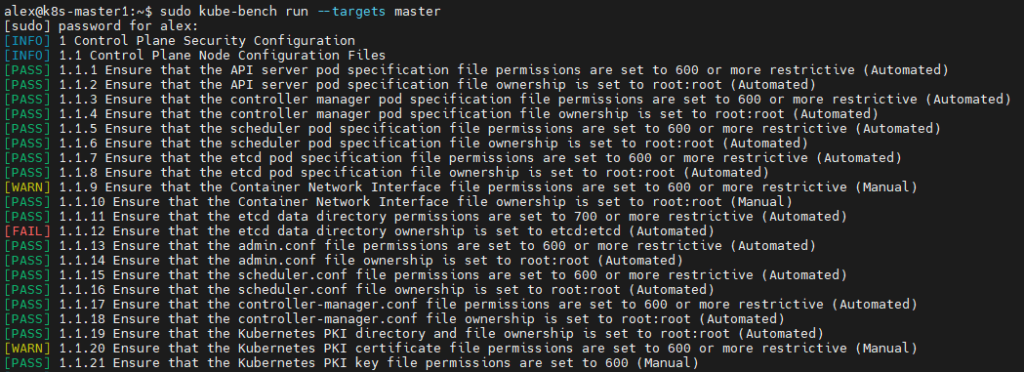

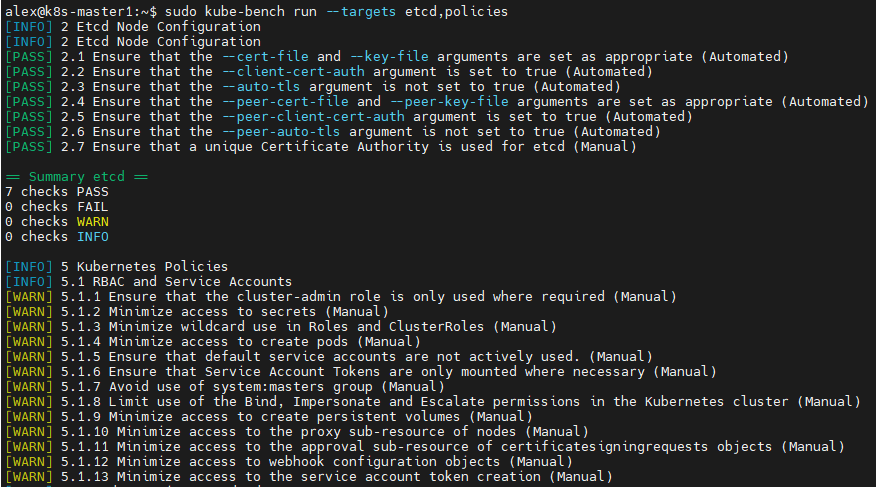

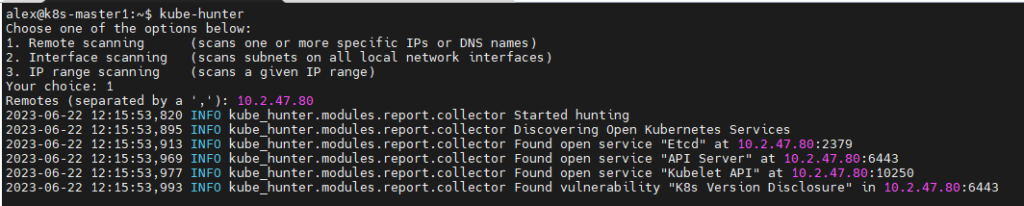

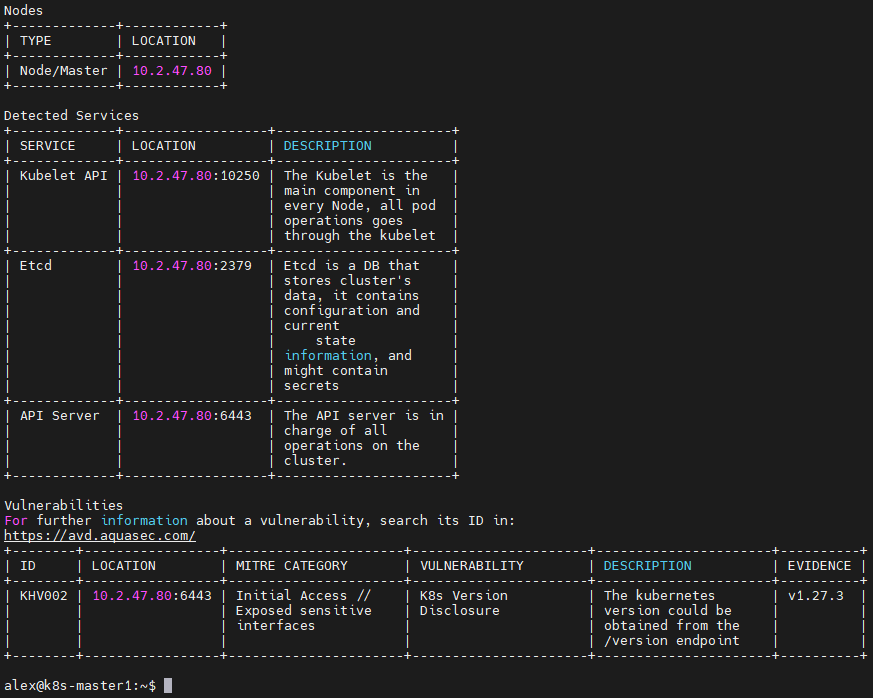

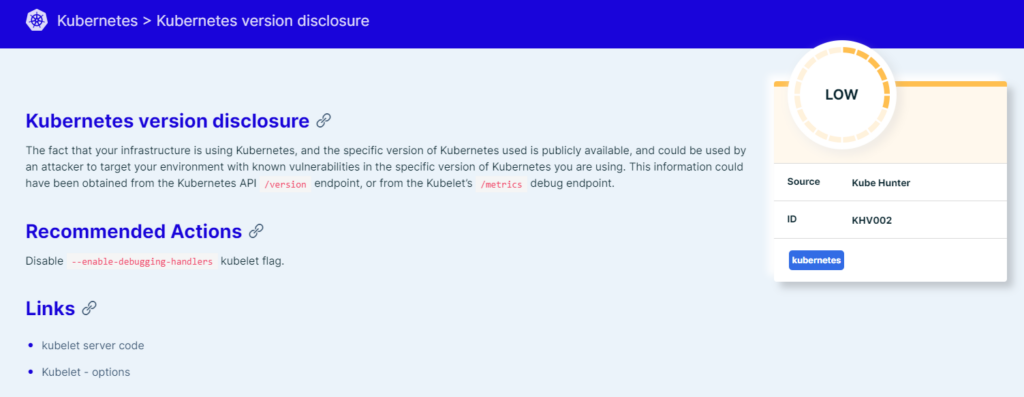

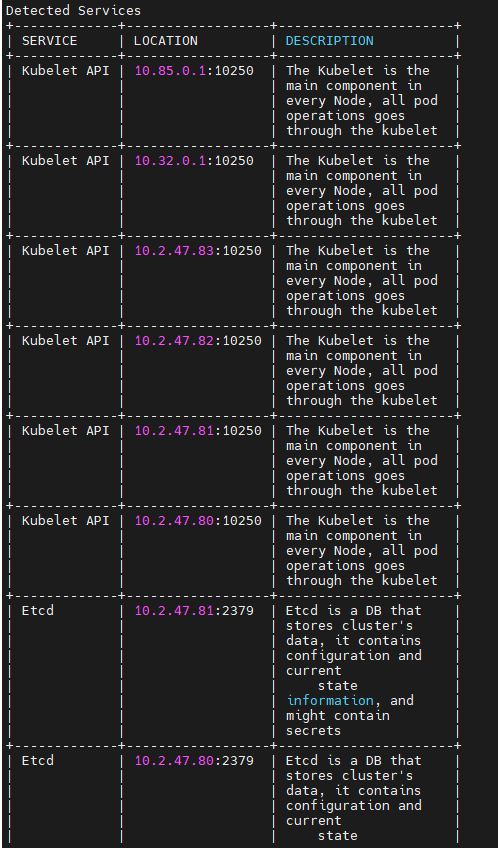

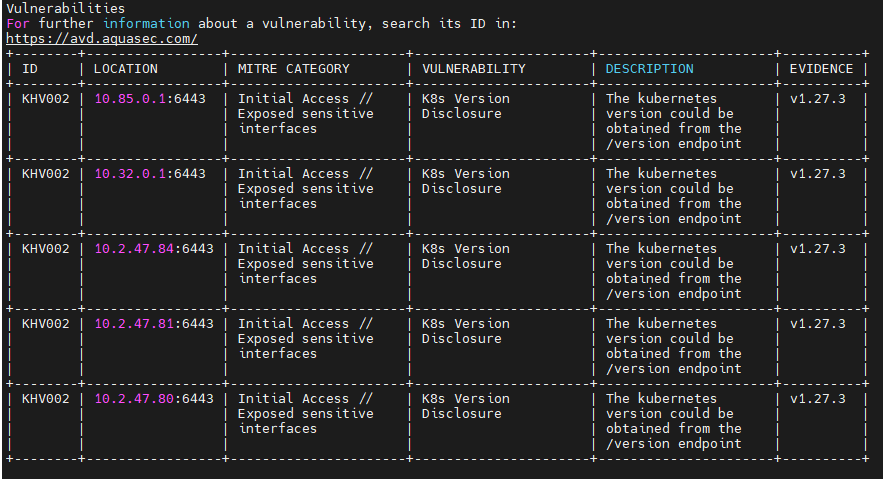

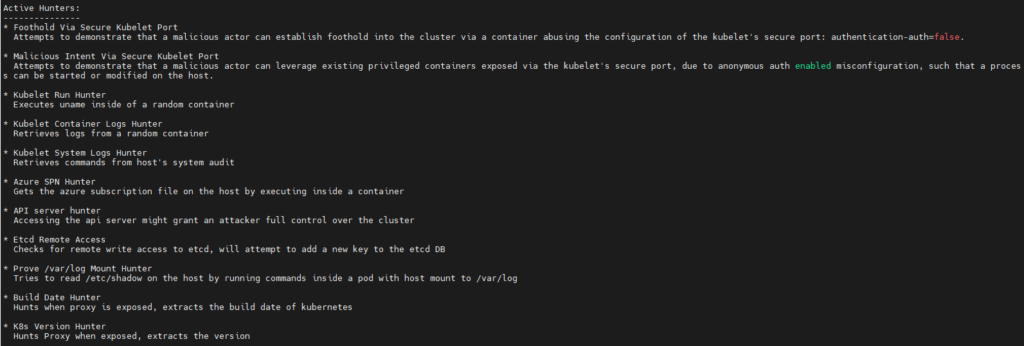

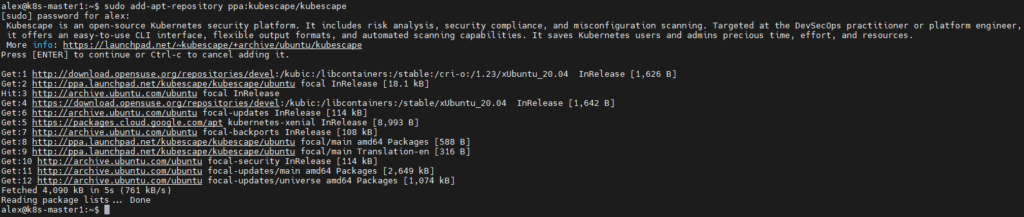

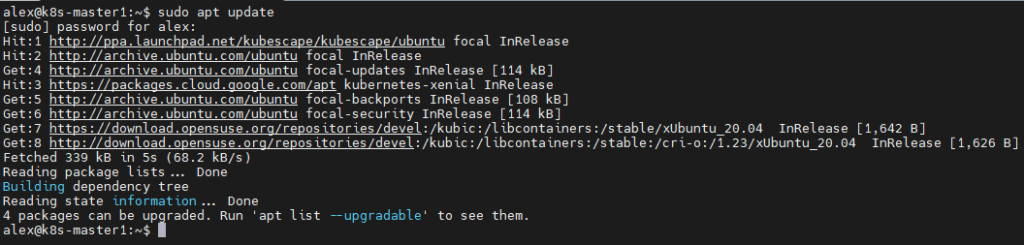

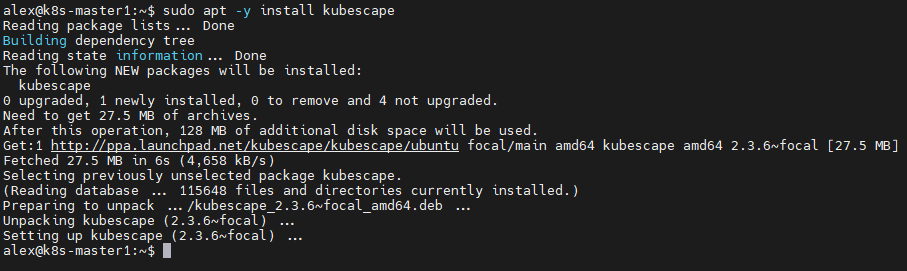

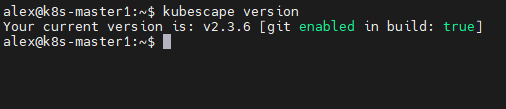

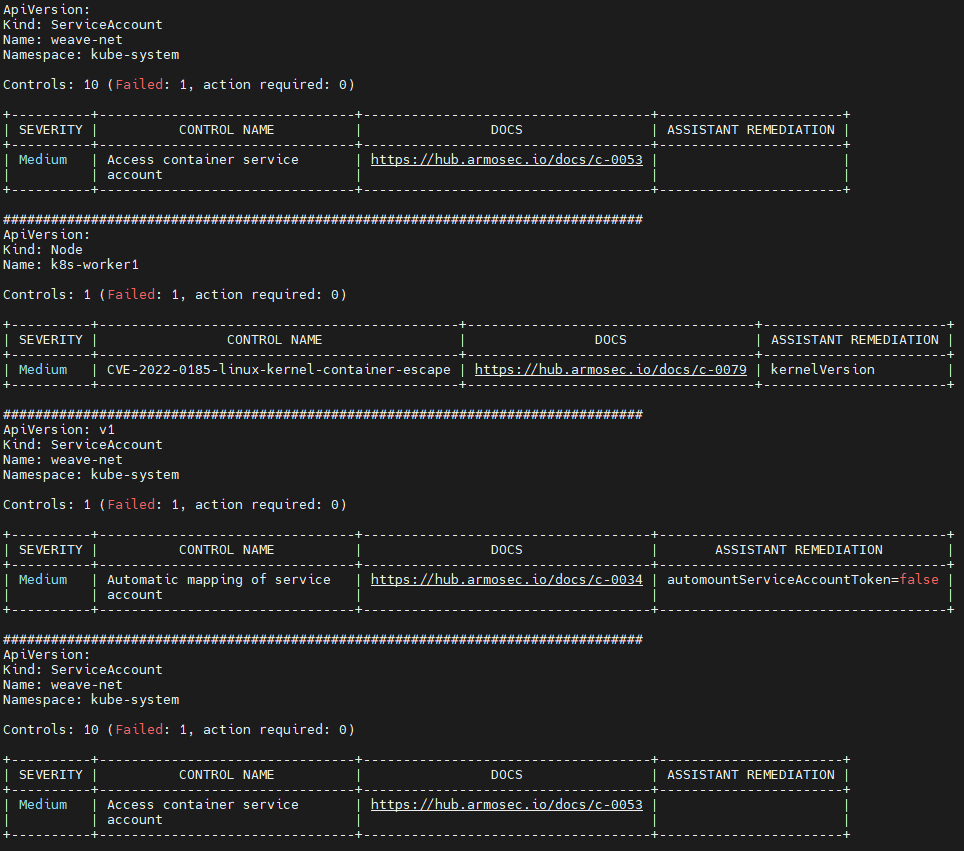

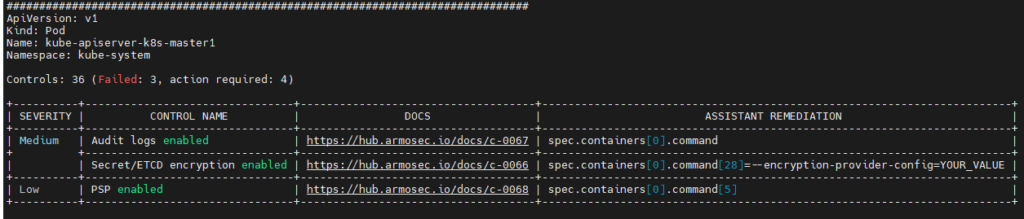

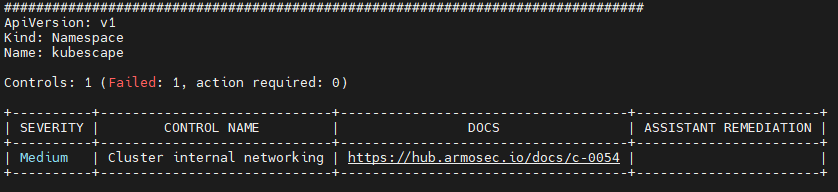

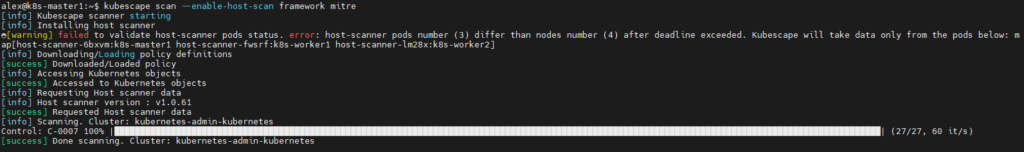

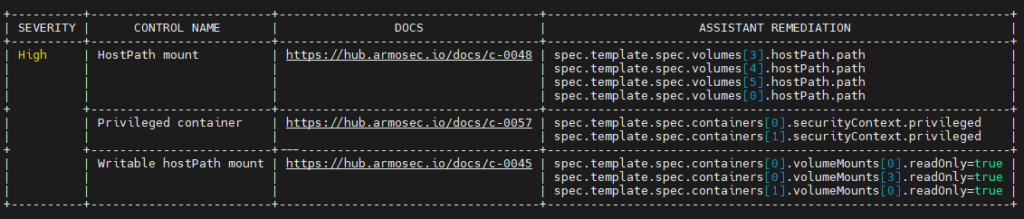

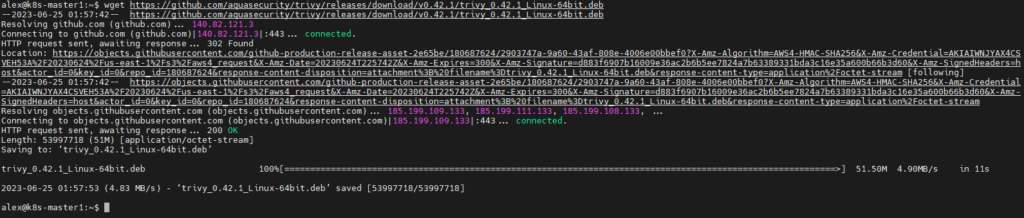

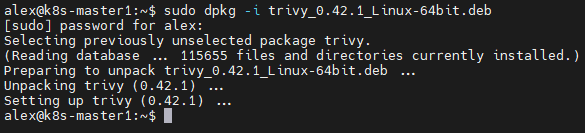

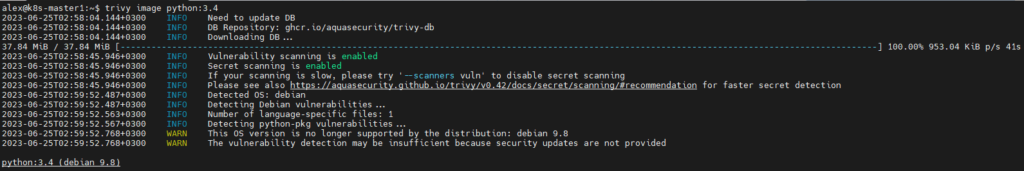

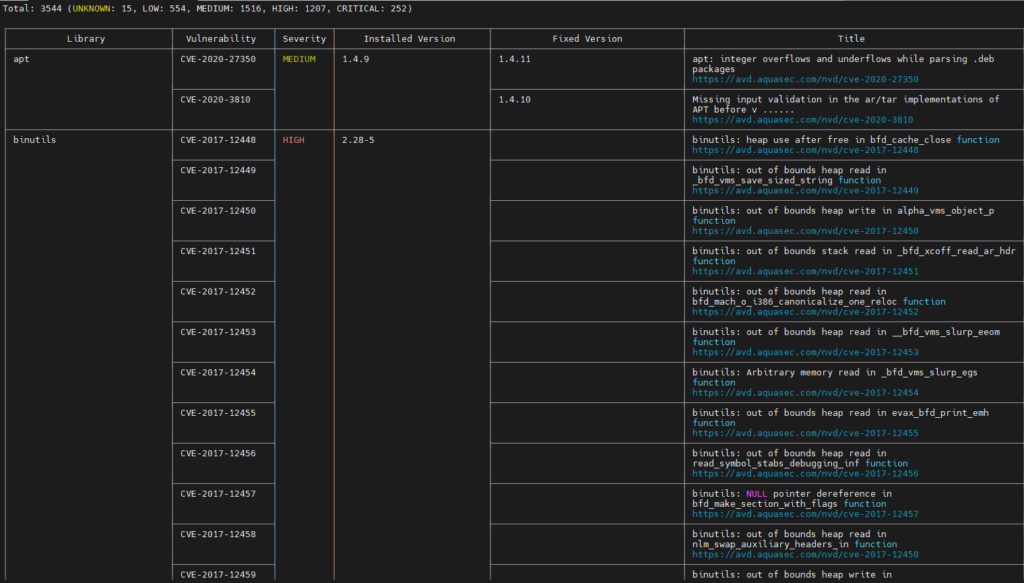

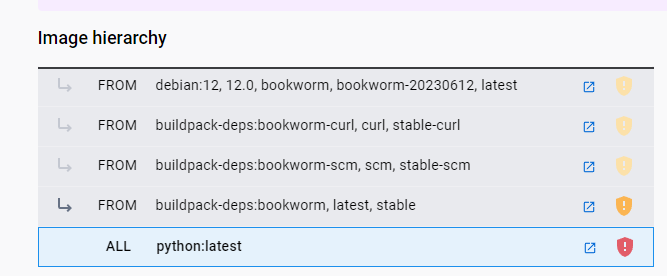

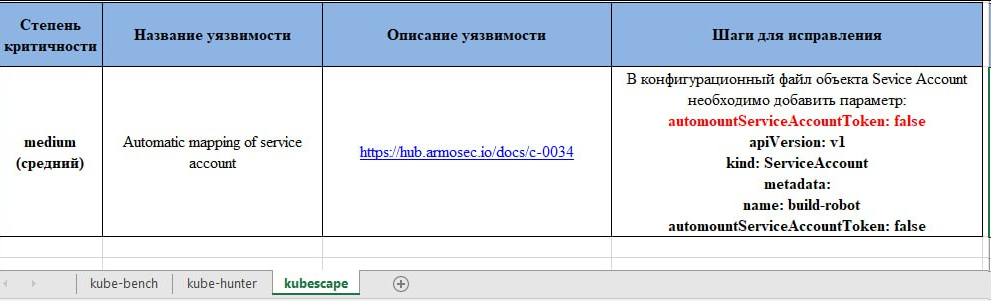

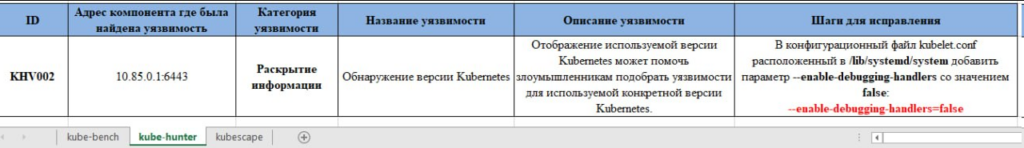

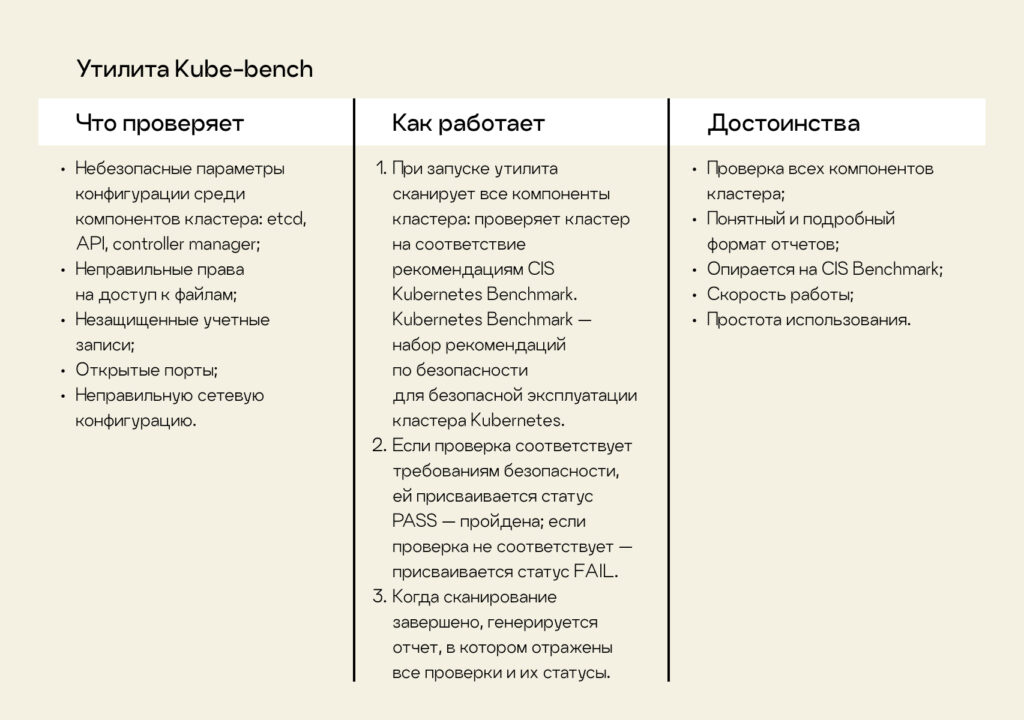

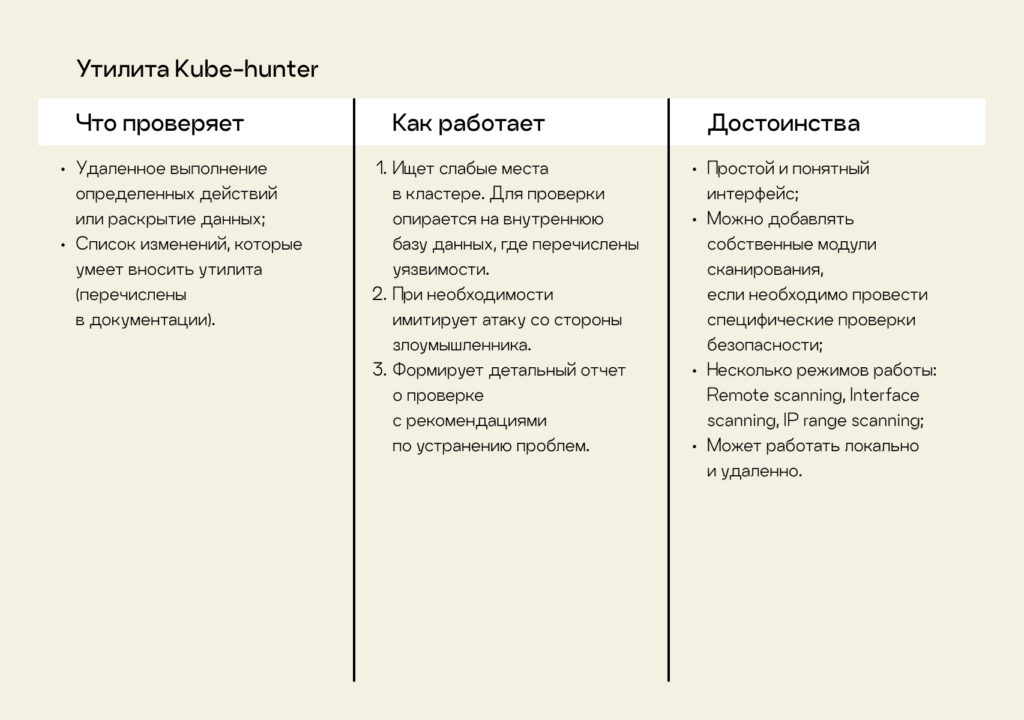

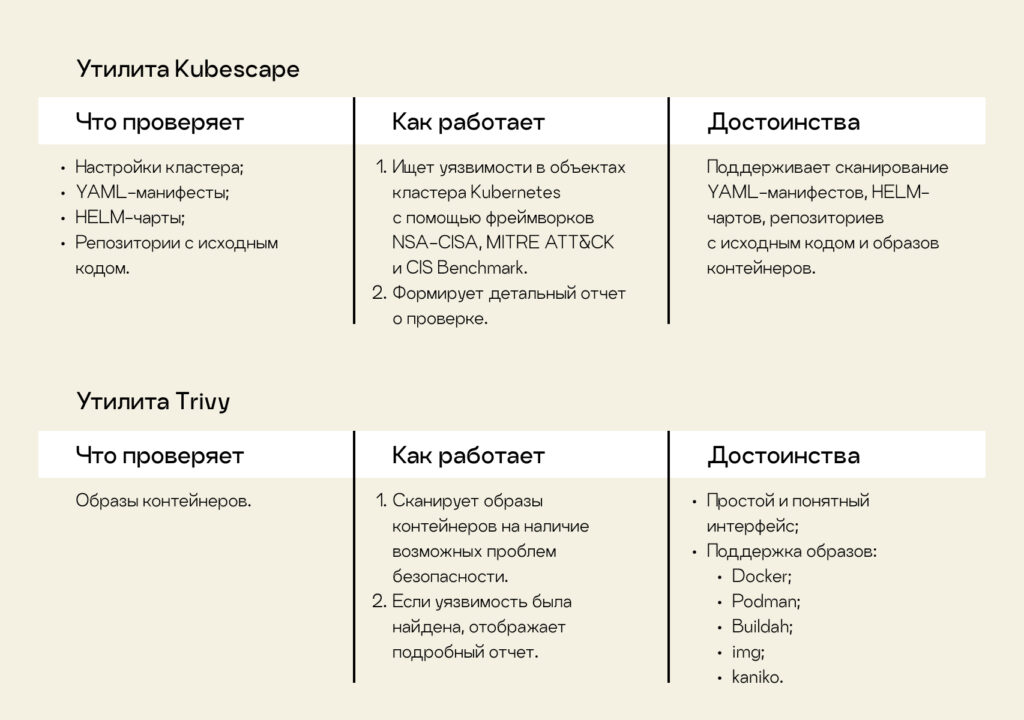

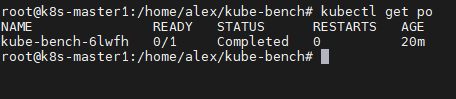

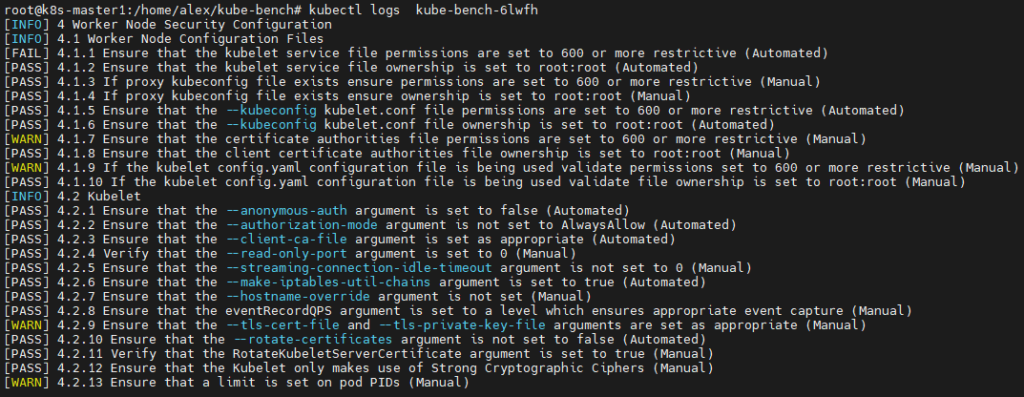

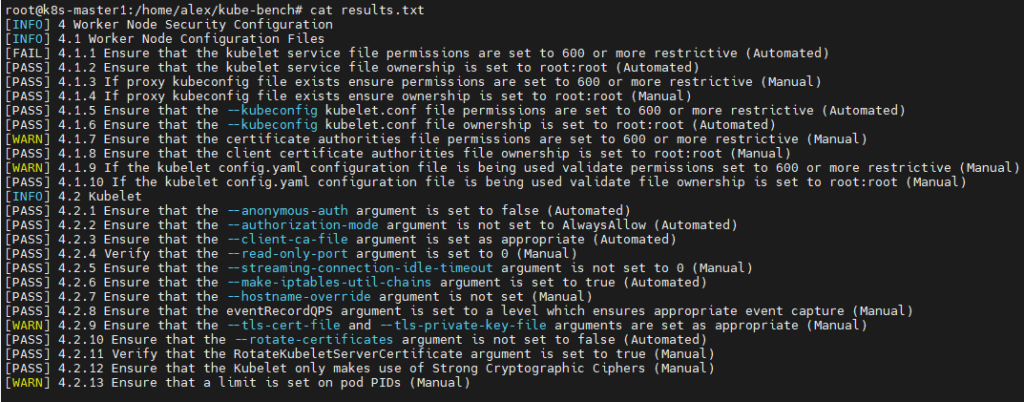

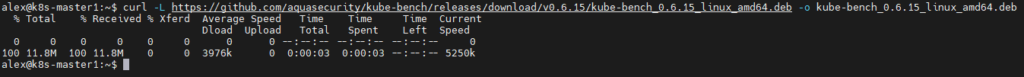

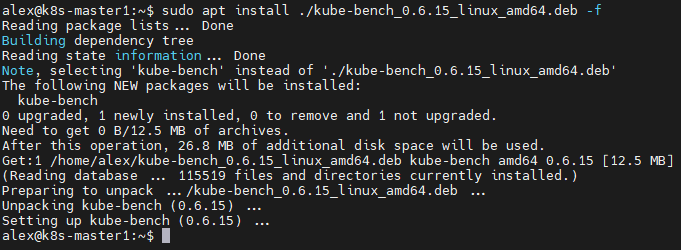

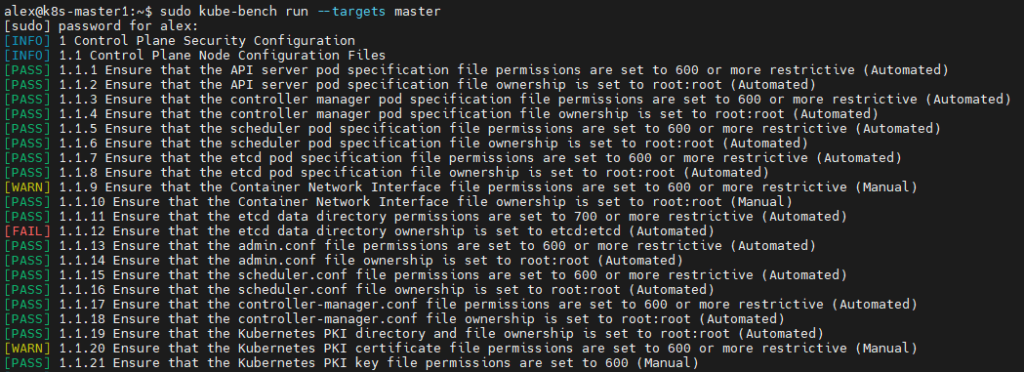

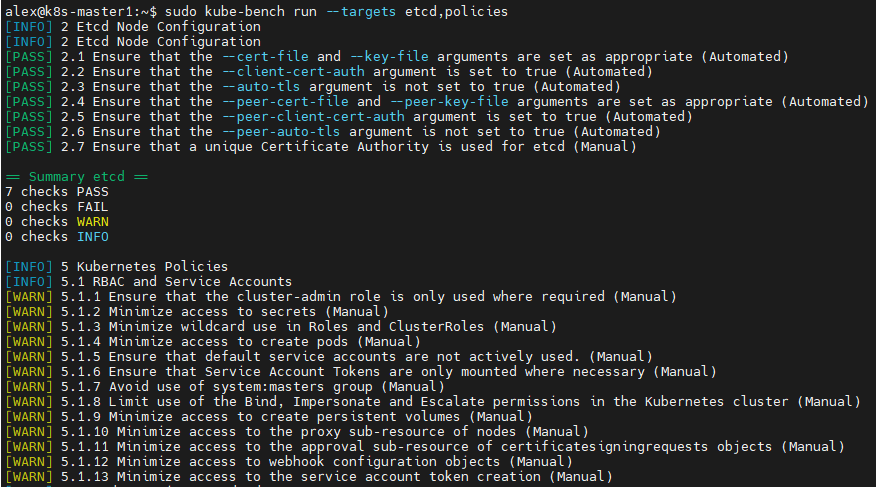

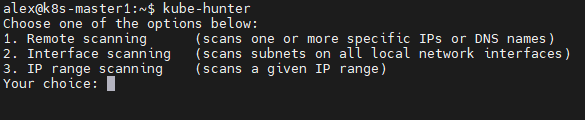

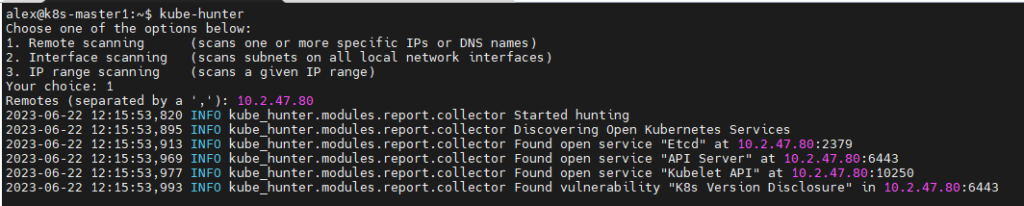

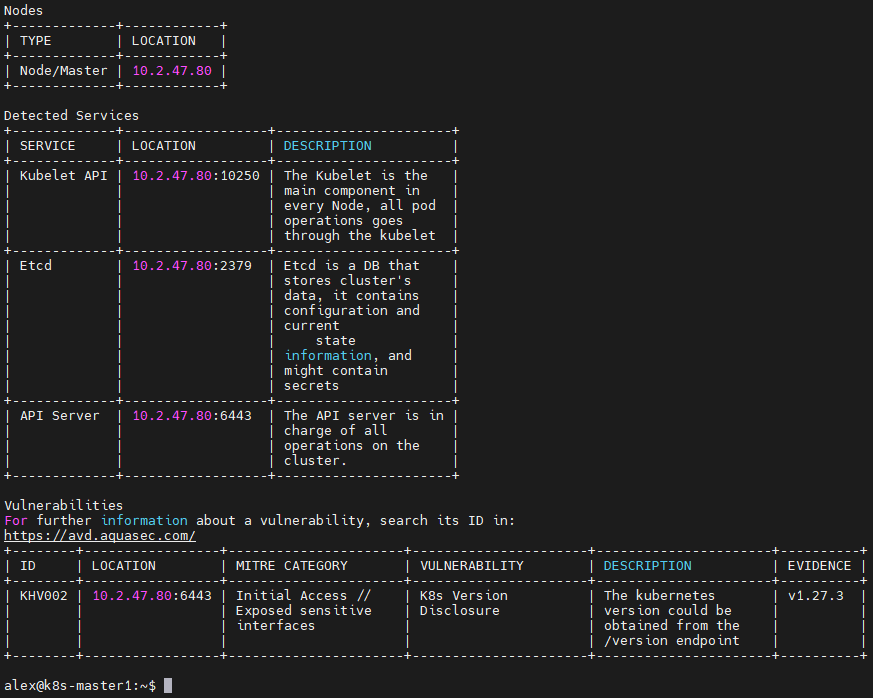

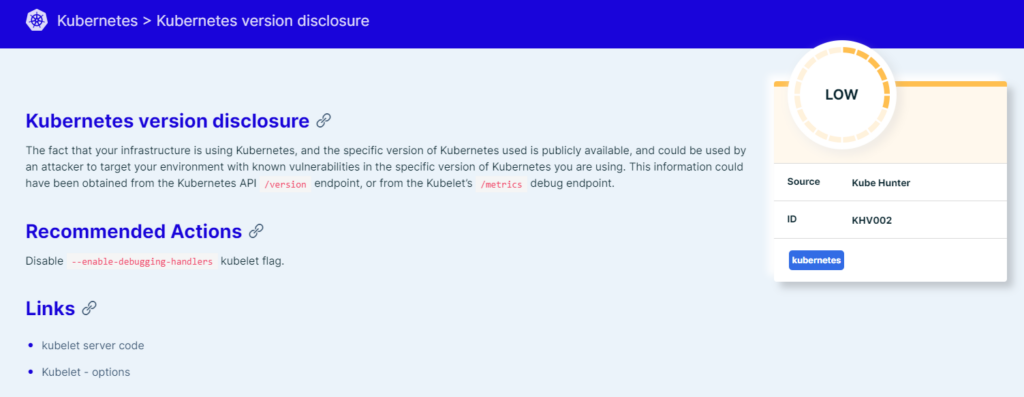

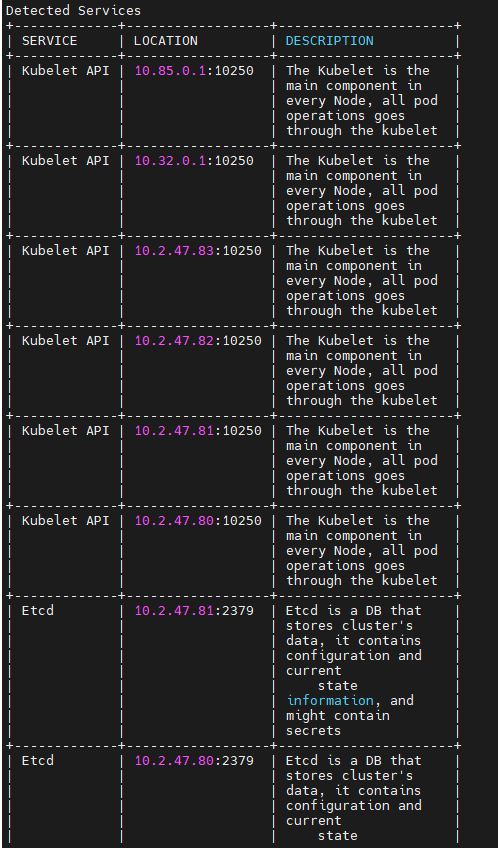

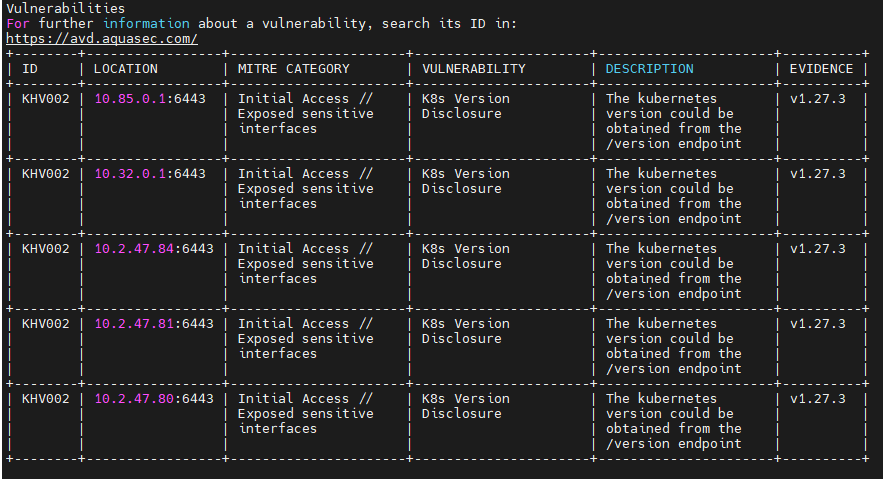

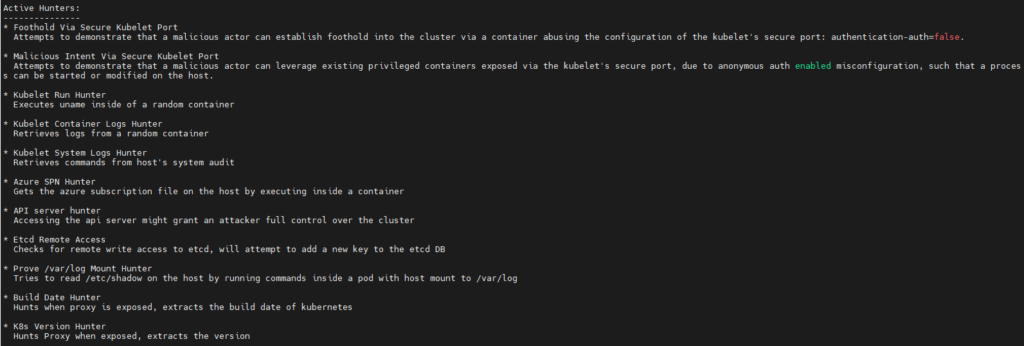

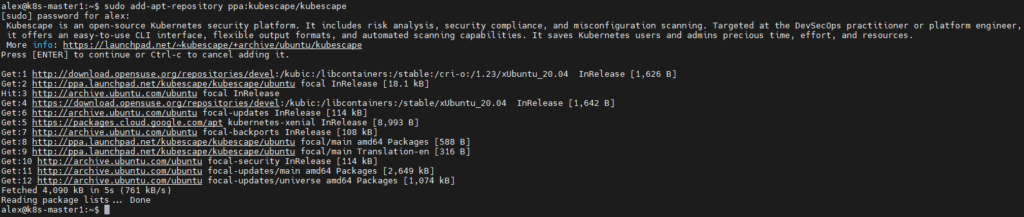

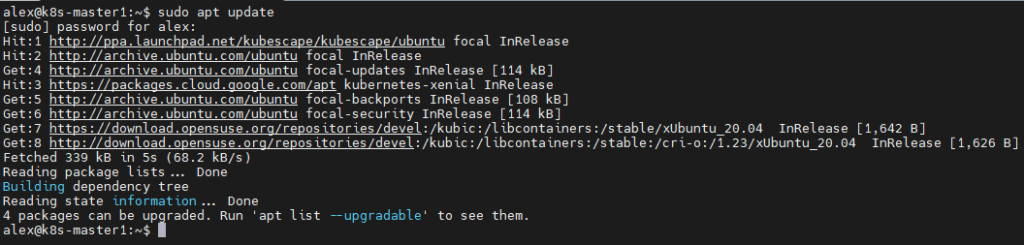

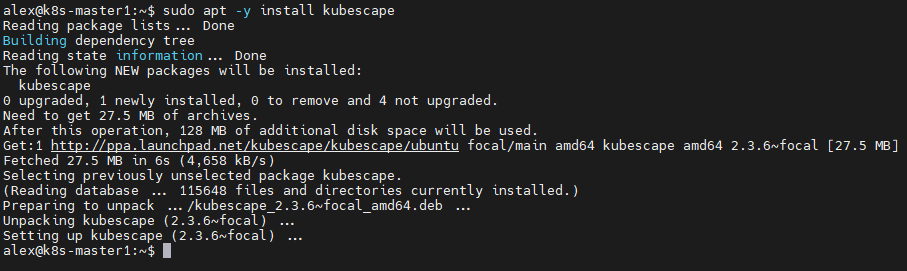

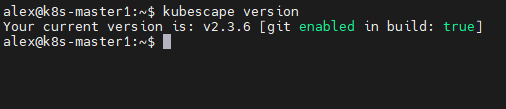

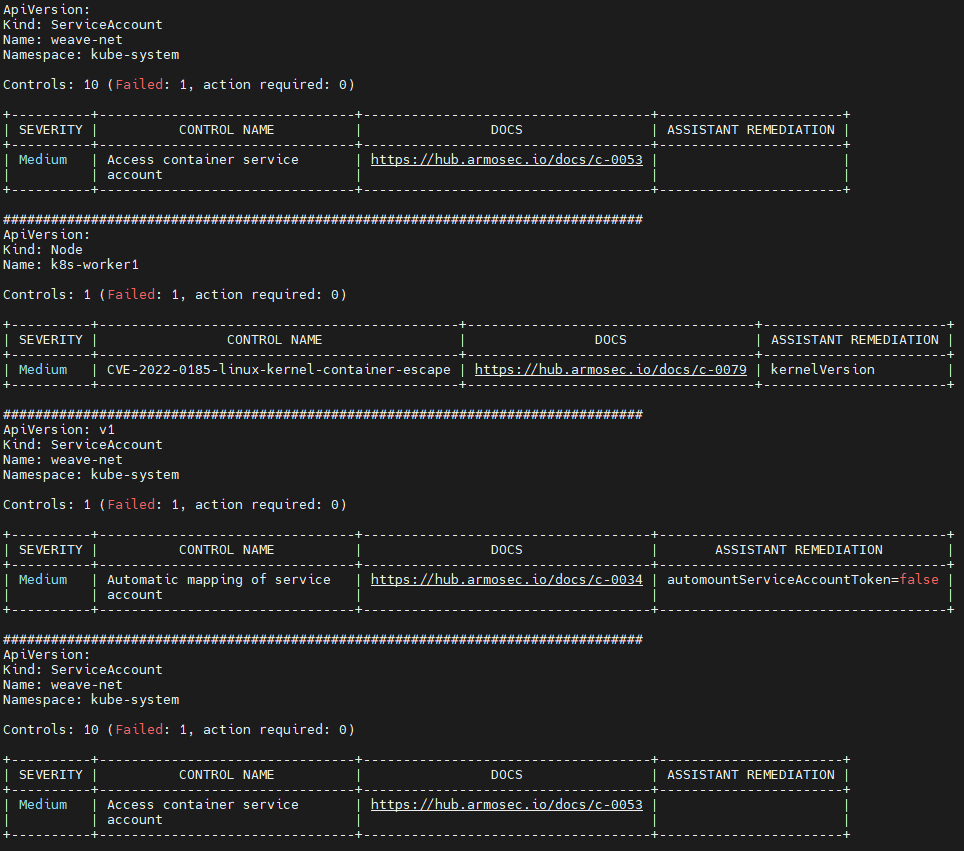

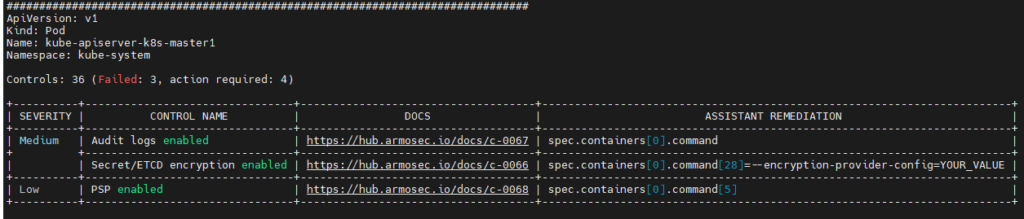

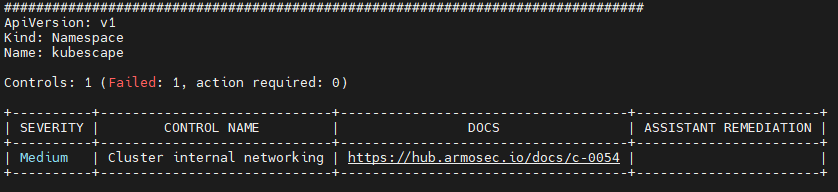

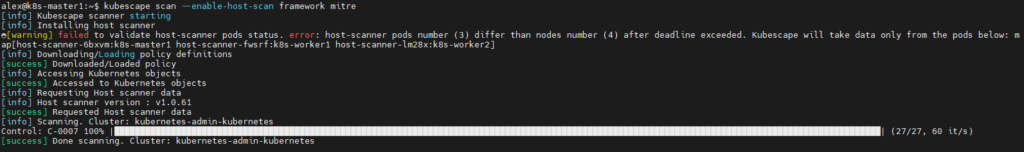

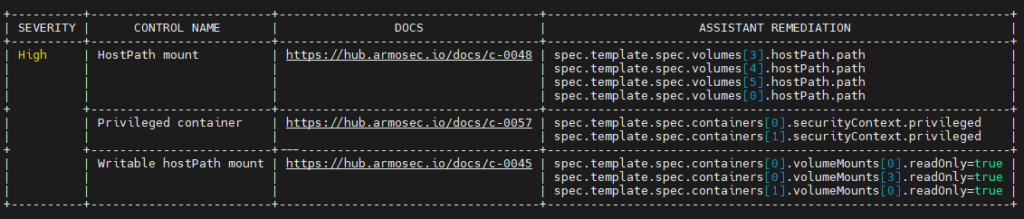

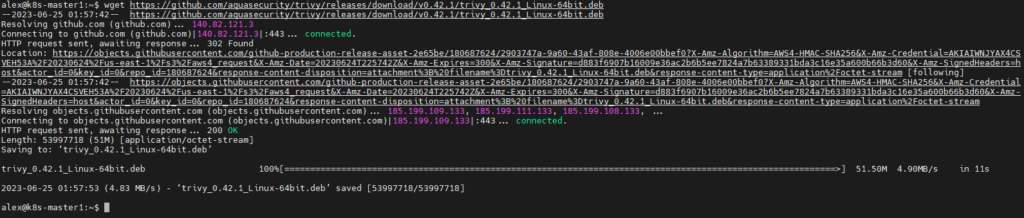

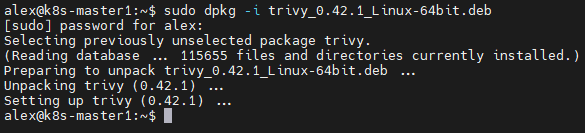

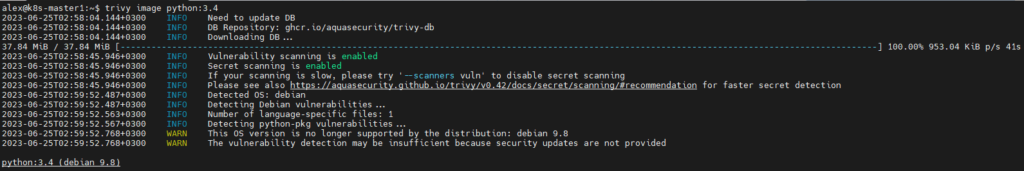

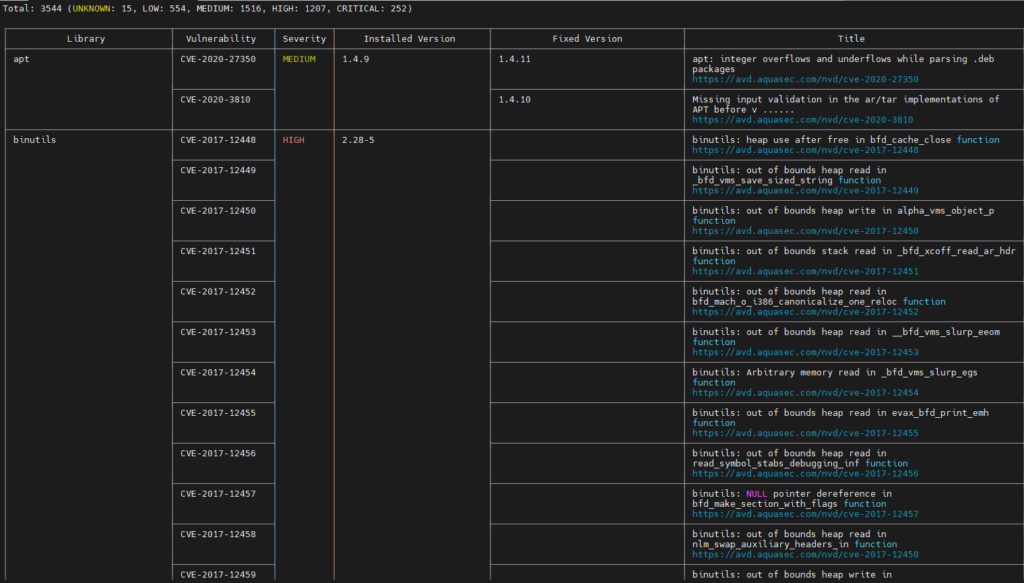

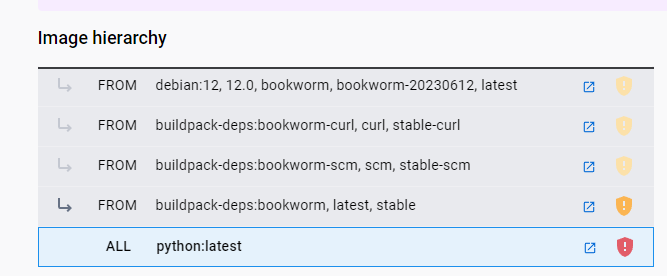

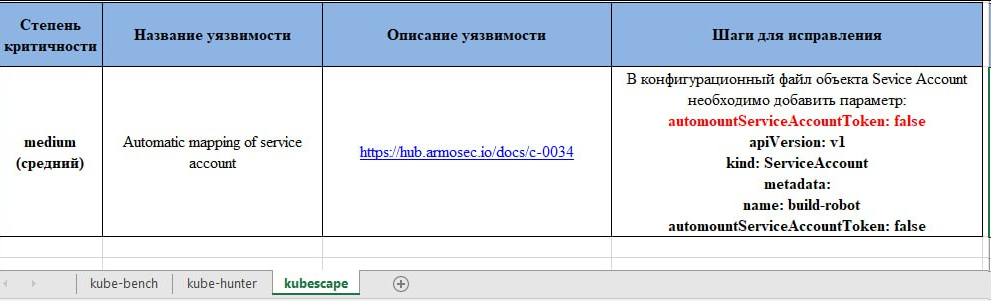

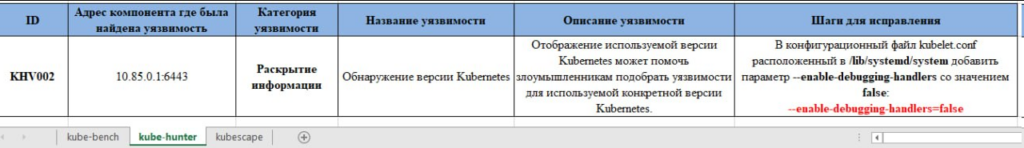

Компоненты Kubernetes связаны с другими компонентами кластера, поэтому важно позаботиться о его безопасности. На примерах из личного опыта рассказываю, как можно провести аудит безопасности Kubernetes с помощью утилит Kube-bench, Kube-hunter, Kubescape, Trivy, собрать отчет по итогам проверки и устранить найденные уязвимости.

Все проверки выполнял на четырехнодовом «ванильном» кластере Kubernetes версии 1.27.3. Узлы кластера развернул на виртуальных машинах.