Виды атак на биометрические данные пользователей

Биометрические данные используют государственные службы, банки, производители гаджетов и разработчики приложений, которые хранят важную пользовательскую информацию или деньги. Аутентификация по биометрии помогает убедиться, что в аккаунт входит именно тот человек, на которого он зарегистрирован. Ведь пароль может ввести кто угодно — подсмотрев, подслушав или подобрав его с помощью хакерской программы, а ваши лицо, руки и голос есть только у вас.

Но так ли надежен этот способ на самом деле и что будет, если мошенники украдут биометрические данные? Скомпрометированный пароль можно сменить, а вот с индивидуальными чертами такой фокус уже не пройдет.

Атаки на биометрические системы бывают трех видов. Злоумышленники могут:

- Заставить пользователя авторизоваться в системе. Так же как в случае с паролем, с помощью методов социальной инженерии или прямых угроз злоумышленники могут принудить пользователя посмотреть в камеру, произнести нужную фразу или приложить палец к датчику, чтобы получить доступ к его аккаунту.

- Украсть данные пользователя: у него самого или из базы. На самом деле, биометрические данные не такие секретные, как о них привыкли думать. Лица есть на фотографиях и видео в социальных сетях, на записях с видеорегистраторов и камер видеонаблюдения. Чтобы получить образец голоса, можно просто позвонить человеку и вывести его на разговор. А отпечатки пальцев можно снять с любой стеклянной поверхности — даже по фотографии. Компания Cisco Talos, которая специализируется на кибербезопасности, еще в 2020 году опубликовала отчет о том, как специалистам удалось восстановить отпечатки пальцев с большинства зеркальных поверхностей с точностью около 80%. Еще одно подтверждение: в 2021 году силовики смогли вычислить и посадить наркоторговца, который выложил в Сеть фотографию с сыром в руках. На фотографии читались его отпечатки, которые и помогли сотрудникам правопорядка идентифицировать преступника. Чтобы получить биометрические данные, сегодня не нужно даже взламывать базу — все есть в открытом доступе.

- Взломать систему биометрической аутентификации. Злоумышленники могут взломать хранилище и подменить данные пользователей, чтобы входить в их аккаунты по своим отпечаткам пальцев, лицу или голосу. Или вмешаться в работу системы верификации и повлиять на ее решение, чтобы любые данные со сканера она считала корректными. Но обычно преступники стараются пойти по самому простому пути, а устраивать атаки на банковские или государственные биометрические системы для них слишком сложно и дорого. Кроме того, если система защищена настолько плохо, что ее можно легко взломать, то неважно, как устроена аутентификация пользователей, — с помощью биометрии, пароля или проверочного кода.

В первом и третьем случае, если пользователь сам прошел верификацию или злоумышленники взломали систему аутентификации, вообще не имеет значения, какие данные она запрашивала на входе — пароль, отпечаток пальца или что-то еще. Хотя и в этих случаях биометрия обеспечивает бóльшую защиту, чем секретный пароль. А вот со вторым типом атак и способами защиты от них разберемся подробнее.

Защита базы

Во-первых, взломать государственное или банковское хранилище, чтобы украсть биометрические данные пользователей, — дело весьма хлопотное и рискованное. Это не то же самое, что обманом заставить доверчивых пользователей авторизоваться в системе и перевести все деньги на подставной счет.

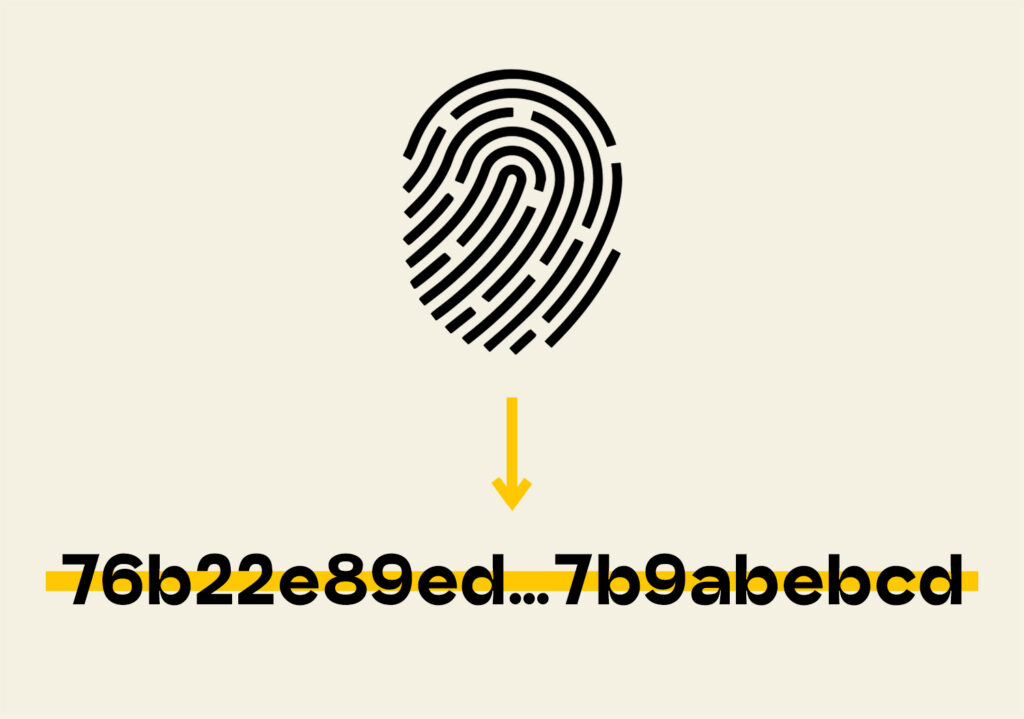

А во-вторых, сами биометрические данные, которые используются для входа в систему, нигде не хранятся — только их хеш. Рассмотрим, как это работает, на конкретном примере.

Чтобы входить в банковское приложение с помощью отпечатка, пользователь сначала предоставляет банку образец. Когда он впервые прикладывает палец к сканеру, система получает уникальный рисунок и с помощью хеш-функции преобразует его в строку с определенным набором символов.

Именно эта строка и хранится в базе, а не сам отпечаток. В отличие от фотографии такая запись занимает намного меньше места.

Когда в следующий раз пользователь попытается войти в приложение по отпечатку, система снова преобразует данные со сканера в хеш и будет искать аналогичную запись в базе. Сравнивать записи намного быстрее, чем картинки и фотографии, поэтому для пользователя верификация происходит мгновенно.

Но главное — хеш-запись невозможно преобразовать обратно в отпечаток пальца, который нужен для аутентификации. То есть даже если злоумышленники взломают базу и украдут данные, они не смогут воспроизвести отпечатки пользователей и использовать их для входа — хеш к сканеру не приложишь.

То же самое происходит с любыми другими биометрическими данными. Кстати, даже пароли уже больше 20 лет не хранятся в открытом виде — только в хеш-записях, чтобы сисадмин, который обслуживает базу, не мог незаметно войти в аккаунт от имени пользователя.

Защита от подделок и имитации

За 10 лет биометрия шагнула далеко вперед: в 2013–2014 годах банки только начинали внедрять распознавание голоса по телефону, чтобы сократить количество дополнительных проверок для пользователей, а сегодня мы уже обсуждаем оплату проезда в метро и аутентификацию в банкоматах по уникальным чертам лица.

В условиях, когда биометрические данные находятся буквально в открытом доступе, главной защитой остается способность систем аутентификации отличить данные живого человека от подделки, созданной злоумышленниками. Liveness, или так называемая проверка на живость. Ведь сила биометрических данных не в секретности, а в их неповторимости.

Голос

Самый простой способ биометрии — по голосу. Еще до того, как банковские приложения со входом по отпечатку пальца получили широкое распространение, банки стали внедрять распознавание голоса.

Когда клиент звонил в банк с каким-то вопросом, система определяла, насколько его голос похож на имеющийся в базе образец. И если не похож, ему задавали дополнительные вопросы. Например, просили назвать последние операции по карте. Чем больше было сомнений в том, что звонил владелец карты, тем больше этапов проверки нужно было пройти.

С усложнением атак стали появляться и новые способы защиты.

Возможные атаки

Все они базируются на том, что у злоумышленников есть образец голоса пользователя.

- Воспроизвести запись голоса в момент аутентификации.

- Использовать искусственный интеллект, который будет говорить голосом пользователя.

- С помощью специальной программы сделать так, чтобы злоумышленник говорил голосом пользователя.

Способы защиты

- Задавать внезапные вопросы, которых злоумышленники не могли бы предусмотреть. Например, назовите текущую дату или скажите, какой сейчас курс рубля к доллару.

- Учитывать время ответа. Чтобы ИИ обработал запрос и выдал нужный ответ, потребуется больше времени, чем на ответ живого человека.

- Параллельно использовать другие способы верификации пользователя: камеру, пароль, СМС-код.

- Использовать методы определения синтезированной речи, детали которых не приводятся их разработчиками в целях безопасности.

Отпечатки пальцев

Полученный образец отпечатка пальца нужного пользователя можно сымитировать в момент аутентификации. Например, наклеить на свой палец подделку из желатина. Для этого можно взять отпечаток, сделать его рельефным с помощью фотошопа и напечатать на принтере формочку для заливки. Залить эту формочку желатином, а после застывания наклеить на палец. Также злоумышленники могут использовать глину, стоматологический гипс и даже пластилин. Но и от таких атак уже есть защита.

Возможные атаки

- Воспроизвести отпечаток пальца с помощью гипса, пластилина, желатина или глины.

Способы защиты

Проверять с помощью датчиков:

- температуру тела в момент аутентификации — изготовленные образцы всегда будут холоднее;

- электропроводность пальца;

- пульс — с помощью оптических или ультразвуковых датчиков.

Сама по себе подделка отпечатков пальцев — слишком сложное и накладное занятие для мошенников. Им гораздо проще работать с банками, которые вообще ничего не проверяют, чем добывать и воспроизводить отпечатки пользователей без гарантии, что у них на счетах вообще есть деньги.

Лицо

Чтобы провести аутентификацию, злоумышленникам нужны фотографии или видеозаписи, на которых хорошо читается лицо пользователя.

Возможные атаки

Чтобы войти в систему, злоумышленники могут использовать:

- фото или видео пользователя;

- маску;

- грим;

- синтезированную с помощью искусственного интеллекта модель лица пользователя.

Способы защиты

- Попросить пользователя улыбнуться, моргнуть или сделать другое движение лицом — заранее заготовленные фото и видео не пройдут такой проверки.

- Попросить пользователя поднести к лицу паспорт, чтобы сравнить изображения — мошенники могут сымитировать лицо, но не паспорт.

- Использовать инфракрасные камеры, способные считать рельеф лица — фото- и видеоизображения будут плоскими.

- Проверить температуру с помощью инфракрасной камеры — фото, видео, слепки и маски будут холодными.

- Определить с помощью камеры картину кровеносных сосудов лица, которая отличается даже у близнецов. Да, современные камеры iPhone так тоже умеют.

- Контролировать датчики считывания и следить за подключением вредоносного ПО в момент аутентификации, которое может имитировать лицо пользователя.

- В момент аутентификации с помощью камеры отслеживать непроизвольное движение зрачков, чтобы убедиться, что глаз живой, а не имитация.

- В сложных случаях подключить к проверке живого модератора.

Проблемы с точностью идентификации пользователей по лицу возникают обычно из-за того, что система проверки настроена плохо. На конференции по безопасности Offzone-2018 представили исследование, в котором упоминался любопытный способ обхода «проверки на живость». В одном случае для идентификации нужно было посмотреть в камеру и сделать определенное движение лицом. Исследователи взяли фотографию пользователя, свернули пополам и приложили к половине своего лица. Когда система попросила улыбнуться, улыбнулась только часть лица, но этого оказалось достаточно. То есть половина фото помогла пройти проверку по чертам лица, а половина живого лица — проверку на мимику. В другом случае сервис выполнял проверку с задержкой, то есть можно было сначала показать камере фотографию пользователя, а потом улыбнуться «другим лицом», и проверка считалась пройденной.

Заключение

Идентификация пользователя с помощью пароля держится на том, что его знает только один человек. Здесь крайне важен фактор секретности: если кто-то еще узнает пароль, его придется менять. Биометрические данные нельзя скомпрометировать таким образом. Даже если все фотографии или все отпечатки пальцев всех людей на планете утекут к злоумышленникам, это никак не повлияет на надежность аутентификации. Главная защита этой системы в том, что живого человека невозможно сымитировать полностью. Даже когда речь идет о близнецах, отпечатки пальцев, черты лица и расположение сосудов у них разные. Если мошенники научатся обходить один тип проверки, разработчики биометрических систем придумают другой.

Злоумышленники могут подобрать пароль от аккаунта или вынудить пользователя ввести его самостоятельно и даже прислать им СМС-код. Но аутентификация с помощью биометрии переводит противостояние на новый уровень: это уже не борьба мошенников с простым человеком, это борьба мошенников с системой, и победить в ней будет куда сложнее.